俄乌网络战中的攻击技术分析

导文

俄乌战争从剑拔弩张到兵戎相见,如今,战争的形式越来越多样化。第五空间战场悄然开启,双方参与范围已经由两个国家延展到了全球。在这场没有硝烟的战场中,各方对舆论场、话语权、信息渠道的争夺,激烈程度不亚于现实战场。

时间线

2月7日

Gamaredon APT组织与准乌克兰相关

2月15日

乌克兰军事防御机构和银行遭受DDOS网络攻击

2月25日

Anonymous对俄罗斯发动攻势

2月27日

匿名团体入侵了白俄罗斯铁路的内部网络

乌克兰的志愿IT军将打击数十个俄罗斯目标

2月28日

乌克兰研究人员泄露了Conti的内部聊天消息

3月1日

FoxBlade恶意软件瞄准乌克兰网络

IsaacWiper,自俄罗斯军事行动开始以来发现的第三款清除恶意软件

3月2日

乌克兰研究人员泄露了ContiRansomware的源代码

3月3日

乌克兰WordPress网站遭受大规模复杂攻击

3月5日

欧洲数以千计的卫星用户在网络攻击后断开连接

3月6日

匿名者黑客组织入侵俄罗斯主流媒体播放战争影像

3月8日

乌克兰网民遭受大规模钓鱼攻击

3月9日

匿名者黑客组织批量入侵俄罗斯摄像头、网站

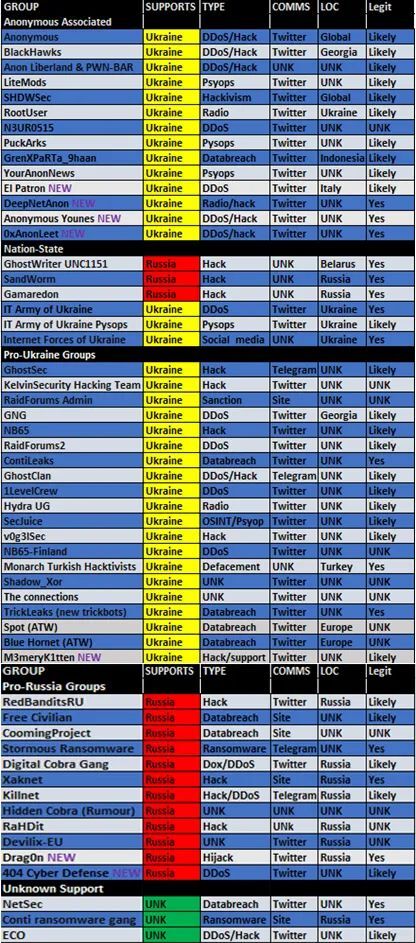

参与组织团队

战争初期主要针对的是基础建设网络进行分布式DDOS攻击,到战争中期,已经由DDOS攻击转向APT攻击进行定向破坏,或者入侵电视网络进行舆论战和心理战干预。

一,基础设施

1.匿名组织对俄罗斯控制的电视网络发起攻击

匿名组织在入侵了电视网络后,播放了来自乌克兰的视频片段。对俄罗斯互联网服务提供商的网站发起了分布式拒绝服务 (DDoS) 攻击,包括 Com2Com、Relcom等等。

2、匿名组织声称已破坏白俄罗斯铁路网络

匿名组织宣布,白俄罗斯铁路的内部网络已被破坏,该组织声称已停用所有服务,直到俄罗斯部队离开白俄罗斯领土。此次攻击的目的——破坏占领军的部署。这次袭击迫使白俄罗斯铁路由自动控制转为手动控制模式,造成列车运行缓慢等有着重大影响。这些袭击并非针对普通民众,而是旨在干扰白俄罗斯国家的公共交通网络。

3、DDOS攻击

国际黑客在战争中,持续针对暴露在公共网络上的俄罗斯基础设施实施DDOS攻击。据俄罗斯国家计算机事件协调中心 (NCCC)发布的攻击列表,其中包含 17576 个 IP 地址和 166 个域名,这些列表内容涉及针对基础设施的DDoS攻击。

二、开源应用

据安全公司 Wordfence 报道,这些攻击旨在使网站无法访问,攻击次数在 2 月 25 日达到顶峰,达到 144,000 次。该公司分析了不同的攻击目标,这些目标大多数属于该国大学、政府、军队等 WordPress 网站。专家指出,“攻击”开始变得复杂化,已不限于简单的暴力攻击弱密码或分布式拒绝服务流量,已经开始尝试漏洞攻击的方式进行攻击。

三、恶意破坏

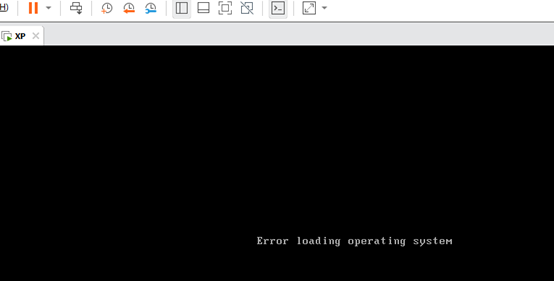

1、IsaacWiper 以没有数字认证签名的 Windows DLL 或 EXE 形式被发现;

PE 编译时间戳是 2021 年 10 月 19日,这表明该恶意软件可能已在几个月前的先前操作中使用而未被检测到。一旦感染了系统,IsaacWiper 首先枚举物理驱动器并使用 IOCTL 。而后IOCTL_STORAGE_GET_DEVICE_NUMBER 调用 DeviceIoControl 获取设备号。然后 IsaacWiper 使用 ISAAC 伪随机生成器擦除每个磁盘的前 0x10000 字节。最后,恶意软件枚举逻辑驱动器并使用 ISAAC PRNG 生成的随机字节擦除每个磁盘的内容。专家指出,该恶意软件在单个线程中递归地擦除文件,但该过程对于大型磁盘可能非常耗时。

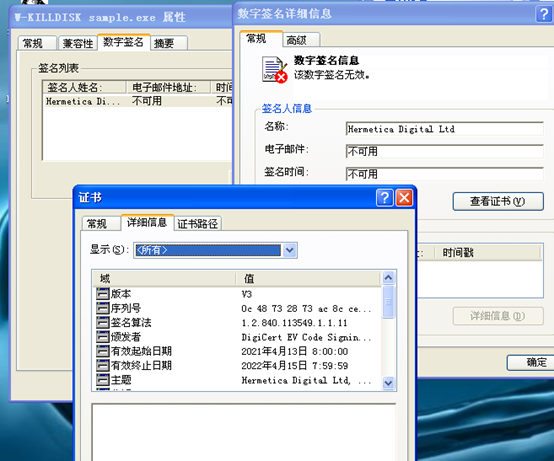

2、擦除器HermeticWiper于 2 月 24 日在一个组织内被发现,该恶意软件于 2 月 23 日感染了数百台机器,被大规模部署。根据网络安全公司 ESET 和 博通的赛门铁克发现,感染紧随乌克兰外交部、部长内阁和Rada 等多家乌克兰网站的 DDoS 攻击。

HermeticWiper的运作方式与IsaacWiper相同。

恶意代码时间线

2021.04.13 – 代码签名,签发证书2021.10.19 – 最早已知编写的IsaacWiper样本

2021.12.28 – 最早已知编写的HermeticWiper样本

2022.02.23 – HermeticWiper在乌克兰被大规模部署

2022.02.24 – IsaacWiper在乌克兰被部署,代码签名,撤销证书

攻击技术分析

针对此次的网络战攻击态势,长扬安全研究院结合获取的攻击样本进行了综合分析,此次攻击的方式主要分为:DDOS分布式攻击、工业控制系统攻击、操作系统攻击、多媒体设备攻击、APT攻击等多种手段。针对磁盘攻击的KILLDISK(磁盘擦除)样本进行分析,发现利用不同正规软件的漏洞进行白加黑利用攻击。这种漏洞利用攻击方式隐蔽性强,可绕过多款查杀工具。

网络战影响

网络战已经远远不止于侵入对方计算机系统窃取信息,万物互联将网络战的破坏力无数倍放大,无论是针对关键信息基础设施的攻击,还是摧毁战争军事指挥系统、武器系统的网络攻击,都将是决定战争走向的重要因素。

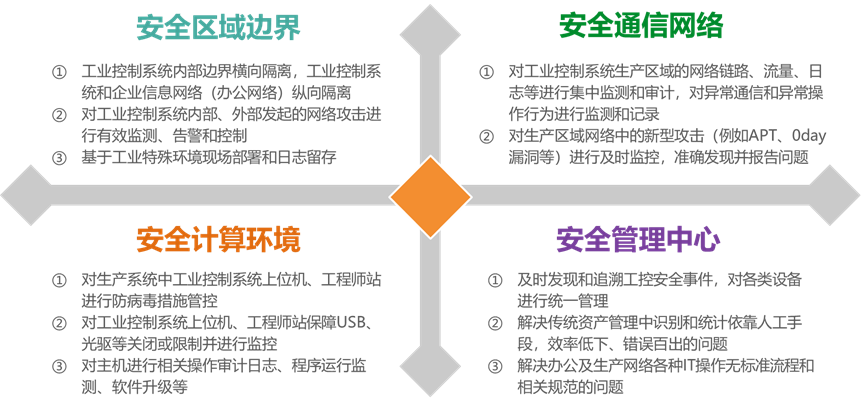

长扬科技的安全能力

通过部署长扬的工控安全产品,可以在不同层面阻止利用操作系统、应用软件和工业设备漏洞的发起的网络攻击行为,当网络攻击行为发生时,可以通过态势感知获取攻击的详细信息并进行溯源,可以有效降低攻击行为发生的机率。长扬将持续关注最新IOT、工业控制系统攻击动态,并为用户提供应急支撑、攻防演练、风险评估等网络安全服务。