网络安全入侵检测新模型:精准分析网络流量,让攻击无处遁形

一、前言

网络安全流量数据具有空间特征(数据包内部结构)和时间特征(流量序列时序关系)的双重特性,传统流量入侵检测技术弊端主要体现在以下三方面:

■ 检测精度受限:单一处理空间或时间特征会导致模型忽略攻击行为在时空维度上的关联性,例如新型复杂攻击(如分布式攻击)的隐蔽模式无法被准确识别,显著增加漏检和误报风险。

■ 泛化能力不足:传统方法难以适应动态变化的网络环境(如云计算、物联网),对流量伪装、加密协议变异等对抗手段的适应性弱,模型在未知攻击场景下性能急剧下降。

■ 资源效率低下:分离式特征提取需重复处理原始数据,不仅增加计算开销,还因时空特征割裂而丧失对流量本质规律的综合建模能力,制约实时分析效能。

上述弊端凸显了并行融合时空特征对提升网络安全防护能力的必要性。

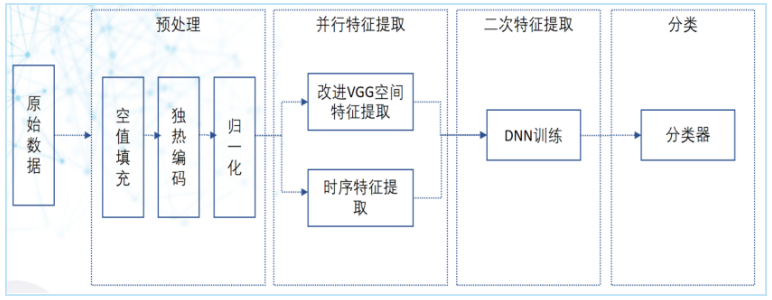

为克服这些挑战,本文从网络流量数据兼具时间与空间特性的核心维度出发,提出一种新型入侵检测模型。该模型通过结合卷积神经网络(CNN)在空间特征提取方面的优势与循环神经网络(RNN)对时序特征的捕捉能力,实现了一种基于并行特征提取的卷积门控网络入侵检测模型;通过同步处理流量数据的空间结构和时间序列关系,有效提升了复杂网络环境下攻击行为的检测精度。

二、模型结构图

模型结构图

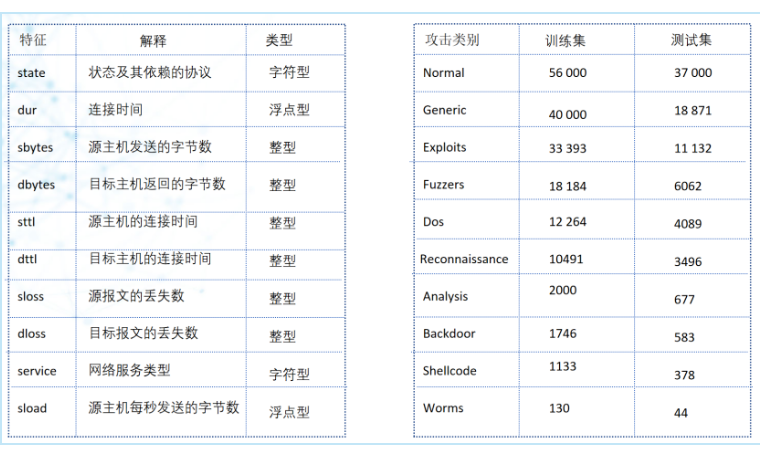

● 训练数据集:本方法使用UNSW-NB15数据集作为模型训练集,包括Training-Set训练集和Testing-Set测试集两个文件,分别含有175341和82332条记录,均为十种流量类型,包括一种正常流量和九种攻击流量。九种攻击流量分别:

● 利用Hash函数特点发动散列值攻击中的Generic攻击

● 利用互联网公开漏洞发起的Exploits攻击

● 使用随机生成数据测试漏洞是否存在Fuzzer攻击

● 利用协议漏洞耗费主机资源或网络资源导致合法用户无法正常访问的DoS攻击

● 目标服务器Reconnaissance攻击

● 类似于垃圾邮件和恶意网页的Analysis攻击

● 绕过计算机安全机制安装木马的Backdoor攻击

● 将一小段代码或指令注人操作系统的Shellcode攻击

● 利用计算机网络进行传播及窃取数据的Worms攻击

数据集部分信息图

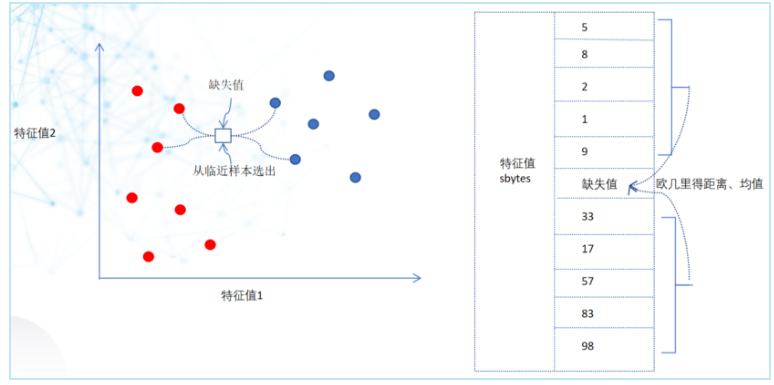

● 空值填充:当数据集中存在空值时,使用算法对缺失值进行拟合填充。使用Scikie-learn中的K近邻填充方法,该方法首先根据欧几里得距离计算与缺失值样本距离最近的K个样本,随后用这K个样本对应维度的均值来填充缺失值。

K近邻填充图

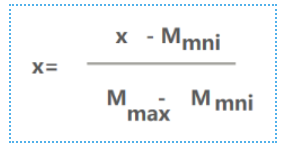

● 独热编码:在训练集和测试集中共有三种不同的特征(proto、service和state),其均属于字符串类型,字符串类型特征无法直接输入神经网络模型,需要通过编码将非数值型数据转换为数值型数据,把离散特征的值扩展到欧式空间,使得流量数据特征之间的距离一致,编码处理后的特征不存在大小关系。proto、service、state三种字符特征分别有113、13和11三种不同的取值,经过独热编码后,UNSW-NB15数据集的每一条数据被处理成196维。独热编码处理之后,需要对数据进行标准归一化,采用的归一化方法为最大最小归一化。

归一化公式

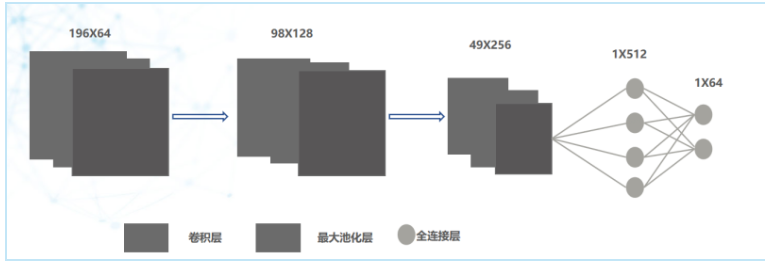

● 空间特征提取:空间特征提取部分,采用改进的VGG卷积神经网络实现对流量数据进行空间特征提取。传统VGG网络中堆叠的卷积层和池化层虽然可以有效地解决输人信息的特征提取问题,但也会造成训练网络模型时对计算资源要求高的问题。此外,由于VGG网络设计之初主要针对图像数据进行特征提取,卷积层为二维卷积,同时Softmax层分类的数目为1000,不能直接应用于流量入侵检测,因此需要对其进行改进,使之更符合入侵检测的一维流量特征提取。具体改进方法:

1. 首先将卷积层从二维卷积更改为一维卷积,适合对流量数据的特征提取。

2. 减少卷积层、池化层和全连接层的个数,优化后的卷积网络模型的卷积层个数减少为6个,池化层个数减少为3个。

3. 保留VGG卷积神经网络中小卷积核堆叠代替大卷积核的特点,将卷积核的大小设定为3,池化步长设定为2。

4. 将3个全连接层改为一个节点数为512和一个64节点的全连接层。卷积层不进行分类,只用来提取空间特征,因此删除了Sofamax层。独热编码等预处理之后的一维流量数据作为改进VGG网络的输人,改进后的卷积神经网络模型结构图如图所示:

改进的卷积神经网络模型接管图

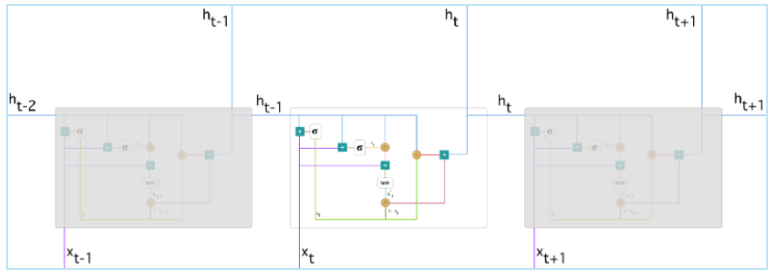

● 时序特征提取:时序特征提取部分,将独热编码等预处理之后的一维流量数据作为双向门控循环单元的输人来提取时序特征。在入侵检测任务中需要考虑流量数据前后时刻与当前时刻的关系,双向门控循环单元可以从两个方向对时间列数据学习,因此该部分使用了双向门控循环单元。双向门控循环单元与隐含节点率为0.5的Dropout单元相连。隐含节点率为0.5的Dropout能最大程度地缓解过拟合的发生,Dropout提高了双向门控循环单元网络的性能。

门控循环单元图

● 二次特征提取和分类:由深度神经网络DNN构建。该部分网络结构由一个Concatenate层和五个全连接层构成,由于二次特征提取阶段会接收来自空间特征提取和序特征提取的输人,而DNN网络一般只接收一个输人,因此需要融合这两个输入。Concatenate融合层通过接收多个张量将输入的张量使用串联的方式输出。Concatenate层将提取后的空间特征和时序特征融合后,输人到五个全连接层组成的DNN网络中,通过DNN网络良好的非线性表达能力,对融合后的特征进行进一步的征提取,最后输入到分类函数中,实现对流量数据的入侵检测分类。其中,前四个全连接层的激活函数为ReLU函数,其实现对全连接层特征提取后的非线性整流能力,最后一个全连接层用来输出结果,根据不同的分类需求,使用Sigmoid或Softmax不同的激活函数计算流量的类别,从而得到入侵检测结果。

三、实验环境和评价指标

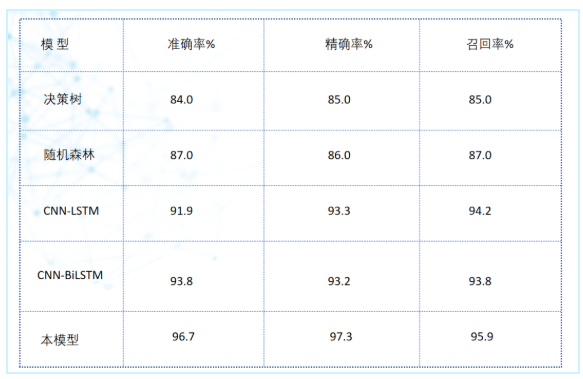

模型性能评估严格遵循网络安全检测标准,将流量样本划分为两类:正常流量作为负样本,异常攻击流量作为正样本;使用准确率(Accuracy,整体攻击识别正确率)、精确率(Precision,攻击判定结果的可信度)、召回率(Recall,真实攻击行为的覆盖率)三项指标来进行评价。

评价结果对比

在典型工业网络环境中,本模型实现攻击检测准确率96.7%、精确率97.3%、召回率95.9%,较主流模型提升3-12个百分点。高精确率能够显著降低误报导致的非必要停机风险,高召回率则可以确保各类工业攻击的有效识别。

四、结束语

网络安全入侵检测模型采用多个深度学习网络对流量数据进行特征学习,通过并行连接卷积神经网络(CNN)和门控循环单元网络(GRU)的架构改进,有效提取了流量数据的深层次内在特征。经过网络结构和参数的优化后,该算法在训练集和实际项目数据测试中均取得了良好效果,基于现场验证的高检测精度,该模型能够为工业客户带来切实的安全保障:

防止生产线意外停工

模型能更准确地发现那些试图让工厂网络瘫痪或设备停机的恶意流量(如DoS攻击),提前阻止可能导致整条生产线中断的攻击,保障生产计划顺利进行。

保护关键设备安全运行

能深入检查工业设备(如PLC、传感器)之间通信的内容,及时发现并阻止有害指令或隐藏的后门程序,防止设备被非法操控、破坏或窃取重要生产数据。

适应工厂复杂网络变化

工厂网络常常混合多种新旧设备和通信协议。该模型能有效识别这些复杂环境下的异常流量,包括设备伪装或加密通信中的威胁,支撑工厂网络升级和扩展时的安全需求。

在工厂现场快速发现威胁

模型设计轻便高效,可以直接部署在工厂车间的网络设备上运行。这能实现近实时的攻击检测,满足生产控制系统对响应速度的严格要求,避免因延迟导致的安全风险。

这一新型网络安全入侵检测模型致力于为工业生产打造更可靠的安全防护:通过精准识别网络威胁,守护生产线连续运转、保障设备操作安全、实现现场快速响应,为工厂的稳定生产和智能化升级提供安全保障。