历时18个月的研究项目揪出近100个TCP/IP协议栈漏洞

企业设备安全公司Forescout与其他企业合作进行了名为Project Memoria的调查研究,发现了Ripple20、AMNESIA:33、NUMBER:JACK、NAME:WRECK、INFRA:HALT和NUCLEUS:13等多个漏洞。

TCP/IP协议栈广为各种通信设备所用,深度融入媒体产品、工业控制系统(ICS)、打印机、交换机等设备。

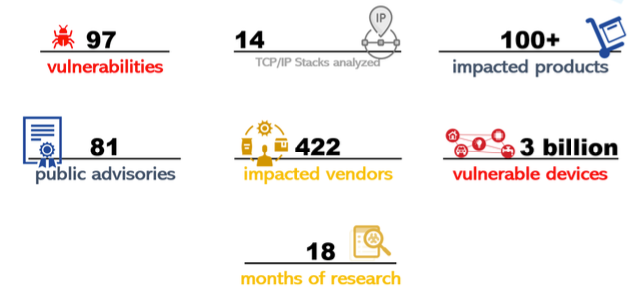

研究人员在14个TCP/IP协议栈中发现了总共97个漏洞,涉及远程代码执行、拒绝服务(DoS)攻击和敏感信息获取等方面。这些漏洞影响成百上千种产品,研究人员估计大约造成30亿台设备容易遭到恶意黑客攻击。

Project Memoria调查研究了15个TCP/IP协议栈,包括CycloneTCP、FNET、FreeBSD、IPnet、lwIP、MPLAB Net、NetX、NicheStack、NDKTCPIP、Nucleus NET、Nut/Net、picoTCP、Treck、uC/TCP-IP和uIP,其中仅IwIP中未发现漏洞。

这些TCP/IP协议栈中有些已经接近30高龄,但仍不断更新。尽管协议开发者仍在发布漏洞补丁,这些补丁却往往未能安装到最终用户的设备上。研究人员认为,这种现象很大程度上归咎于所谓的“无声修复”,即,一些开发人员修复漏洞时未分配CVE标识,导致设备供应商及其客户对这些漏洞一无所知。

Forescout在Project Memoria总结报告中写道:“[无声修复的漏洞]存在于非常关键的供应链软件中,所以有数百万设备长期处于容易遭入侵的状态,甚至其供应商都因为其他供应商选择保持沉默而对此一无所知。无声修复漏洞并不意味着真没人知道:这些漏洞会被人一次又一次重新翻找出来。”

无声修复显然问题多多,却仍有部分供应商即使收到漏洞通告也疏于采取行动堵住漏洞。Forescout发现422家设备供应商的产品存在漏洞。不过,其中仅81家发布了漏洞咨询,而在已证实受漏洞影响的36家设备供应商中,就有10家表示不会提供补丁。

Forescout称:“这意味着,可能受影响的供应商中,仅19%提供了一些公开回应,仅5.5%切实修复了漏洞。”

分析了受Project Memoria所发现漏洞影响的25万台设备后,研究人员发现,政府和医疗行业的系统存在的漏洞数量最多,其次是制造业、零售行业和金融行业。

打印机、网络语音通话产品、工业控制器、存储系统和网络设备是最常见的几种易受漏洞影响的设备类型。以医疗保健企业为例,注射泵和楼宇自动化系统就常常暗含漏洞。

Forescout总结道:“Project Memoria的主要研究结论是,供应链漏洞不会消失,但可以努力缓解,只要安全社区和各家企业采取行动的话。”