如何应对和防御Wannacrypt蠕虫病毒

引言

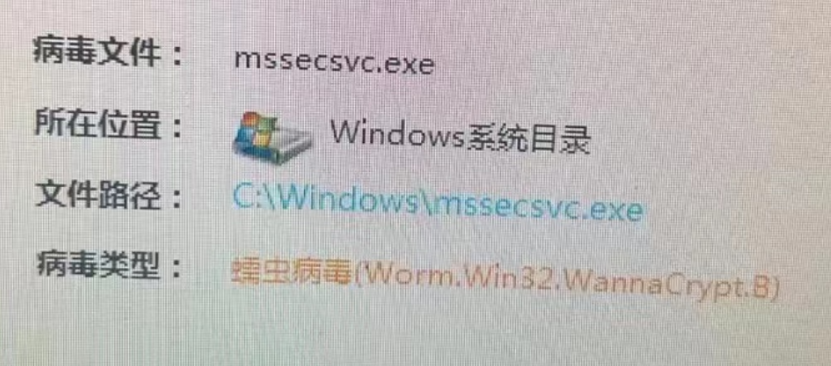

2023年3月,某厂区服务器大面积出现蓝屏状况,现场工程师进行应急响应时发现,数十台服务器均受到攻击,且都被植入了名为“mssecsvc.exe”的恶意程序,通过比对该样本hash发现,该样本疑似Wannacry蠕虫病毒。

发现的样本MD5值:0c694193ceac8bfb016491ffb534eb7c

发现的样本SHA-1值:3afa73283d1e17de1bde6cc14e19417e70fc9554

发现的样本大小:3.55 MB (3723264 bytes)

发现的样本名称:mssecsvc.exe、tasksche.exe

图 1 :病毒告警

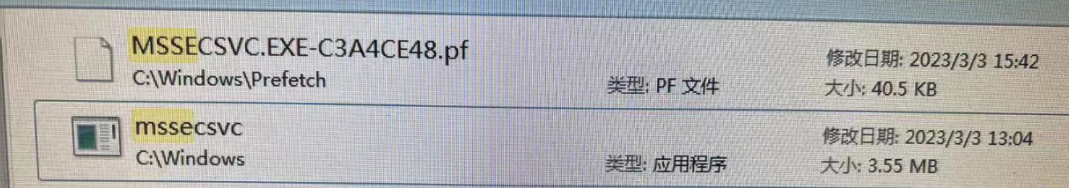

图 2 :病毒在服务器的位置

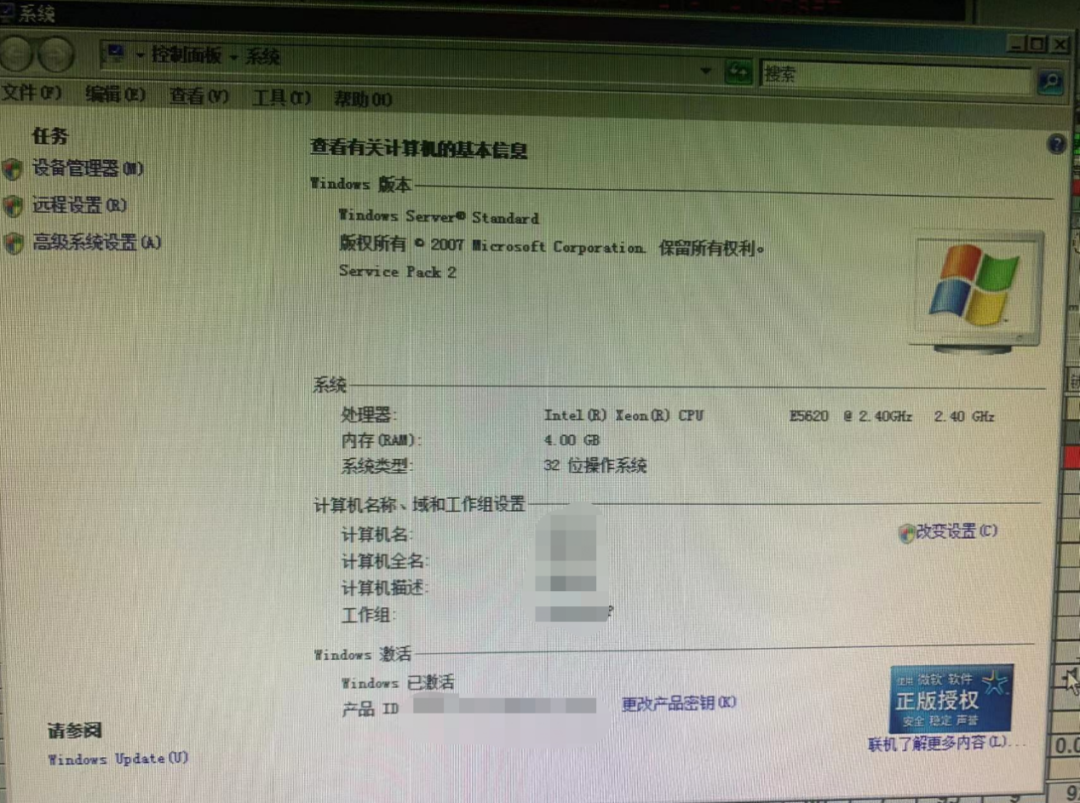

受害服务器系统版本:windows server 2008 pack 2

图 3 :服务器版本

1.什么是Wannacry蠕虫病毒?

Wannacry蠕虫病毒是一种具有勒索功能的恶意软件,于2017年5月首次袭击了全球范围内的计算机系统。这种病毒利用了一种名为“EternalBlue”的漏洞,该漏洞源自美国国家安全局(NSA)开发的武器库,被黑客组织“影子经纪人”(Shadow Brokers)盗窃并泄露到公共领域。该漏洞存在于微软Windows操作系统中的SMB服务(Server Message Block)中,可让攻击者远程执行代码,实现攻击。

Wannacry病毒通过利用该漏洞,自动扫描全球的计算机系统,感染了大量企业和机构的计算机系统导致其无法正常运行,并通过加密数据和文件向用户勒索赎金。根据统计,Wannacry病毒曾在全球范围内感染了超过20万台计算机,造成了数十亿美元的经济损失。此外,该病毒还对许多行业产生了影响,包括医疗保健、交通运输、金融等领域。

尽管微软在漏洞被曝光后已经发布了补丁,但仍有许多计算机系统没有及时更新。

2.Wannacry蠕虫病毒传播方式和攻击方式是什么?

1. 利用漏洞传播:Wannacry蠕虫病毒利用MS17-010漏洞来感染目标计算机,这个漏洞是微软Windows操作系统中的一个远程执行代码漏洞,影响范围广泛;

2. 蠕虫攻击:Wannacry蠕虫病毒通过扫描互联网上存在漏洞的计算机,自动化地感染目标系统,形成蠕虫攻击;

3. 通过钓鱼邮件传播:Wannacry蠕虫病毒还可以通过钓鱼邮件的方式进行传播,通过伪造合法邮件,诱骗用户点击恶意链接或打开恶意附件,使病毒成功感染用户的计算机;

4. 直接攻击RDP/SMB端口:Wannacry蠕虫病毒还可以直接攻击用户的远程桌面协议(RDP)端口/共享(SMB)端口,从而感染目标计算机。

攻击方式方面,Wannacry蠕虫病毒通过加密用户的文件和数据,勒索用户的钱财,要求用户支付比特币赎金才能解密受害者的文件。此外,Wannacry蠕虫病毒还会利用ETERNALBLUE和DOUBLEPULSAR等工具来实现横向移动和攻击,从而在网络中快速蔓延和扩散。总之,Wannacry蠕虫病毒采用多种传播和攻击方式,对企业和个人造成了极大的安全威胁。

3.Wannacry蠕虫病毒的危害程度

Wannacry蠕虫病毒是一种极具危害的勒索软件,其危害程度表现在以下几个方面:

1. 经济损失巨大:Wannacry蠕虫病毒在全球范围内感染了超过20万台计算机,造成了数十亿美元的经济损失。这些损失包括公司数据和文件的丢失、生产线停工、业务中断、勒索赎金等;

2. 信息安全遭受严重威胁:Wannacry蠕虫病毒会加密受害者的文件,让用户无法访问自己的数据,同时勒索受害者支付比特币赎金才能解密文件。这种行为不仅影响了企业的正常运转,还可能对用户的隐私和机密信息造成极大的威胁;

3. 影响公共服务和生产力:Wannacry蠕虫病毒的攻击范围涉及到很多行业和领域,例如医疗保健、金融、运输、能源等,其中一些行业的生产活动在国计民生中至关重要,攻击可能导致公共服务受到影响,生产力下降;

4. 安全威胁继续存在:Wannacry蠕虫病毒使用了NSA泄露的漏洞,而这个漏洞仍然存在于未更新的Windows操作系统中,这意味着该病毒的威胁仍然存在。如果用户不及时更新系统补丁,Wannacry蠕虫病毒可能会再次袭击他们的计算机系统。

4.Wannacry蠕虫病毒分析

长扬科技安全研究院通过对病毒样本分析,发现Wannacrypt病毒存在如下行为:

1.利用系统漏洞感染:WannaCry病毒主要利用Windows系统漏洞进行传播,例如EternalBlue漏洞和DoublePulsar漏洞。

2.加密文件:一旦感染,WannaCry会加密用户计算机中的大部分文件,并要求支付赎金才能解密文件,否则文件将永久丢失。

3.传播至其他计算机:当计算机被感染后,WannaCry会自动在网络中寻找其他易感计算机,并试图进一步传播。

4.攻击全球性目标:WannaCry病毒是一种全球式网络攻击,其传播速度极快,曾在2017年影响全球300,000多台计算机。

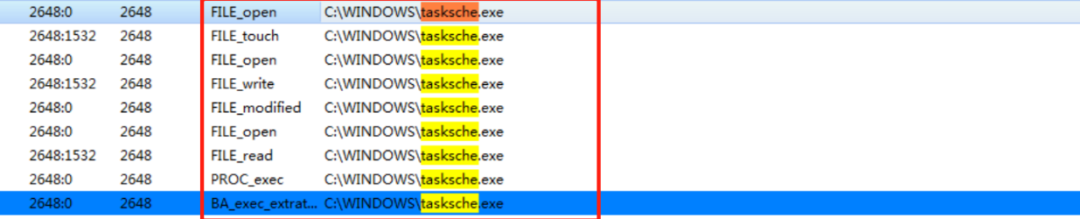

首先通过进程查看,mssecsvc程序携带参数运行,常规杀软无法直接清除。

图 4: 进程带参执行

释放的文件如下:

图 5: 进程树

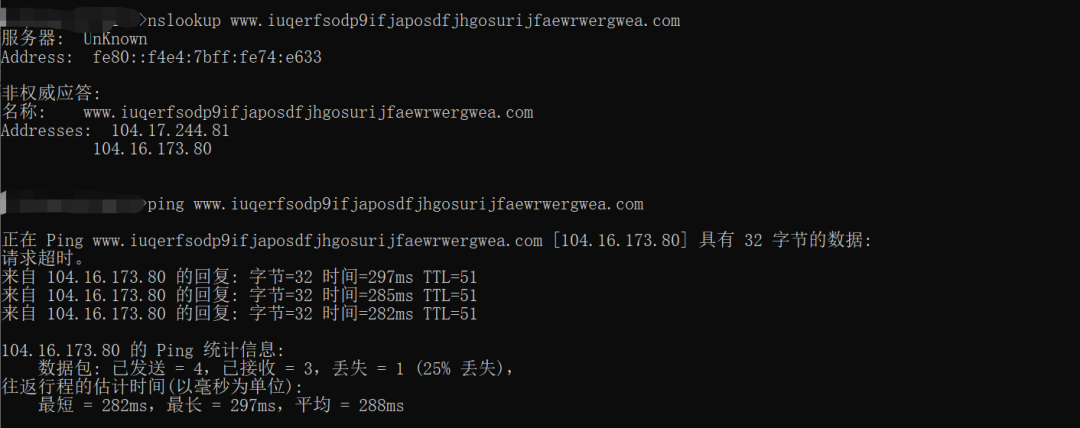

使用IDA进行简单的分析,mssecsvc首先会访问一个不存在的域名,这是一个类似于开关的东西,用来进行mssecsvc的线程控制。

域名:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

图 6:whois查询

图 7 ping存活

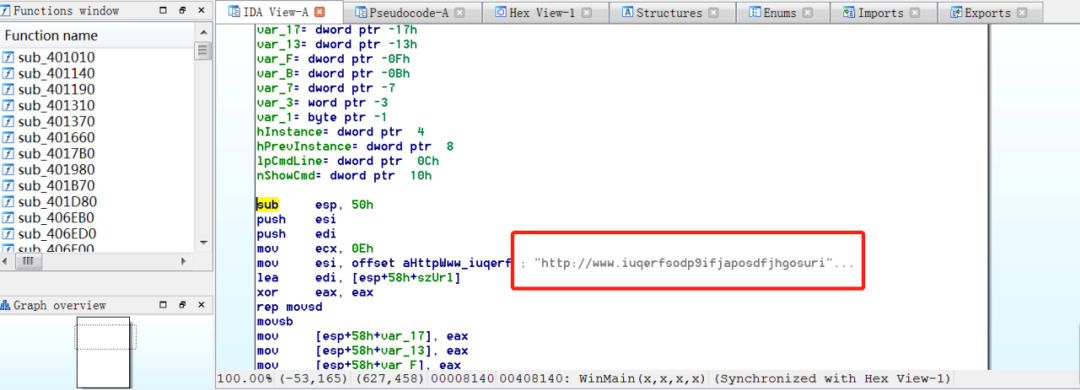

打开IDA分析,首先看到的是寄存器地址:0040814A

图 8:IDA调试

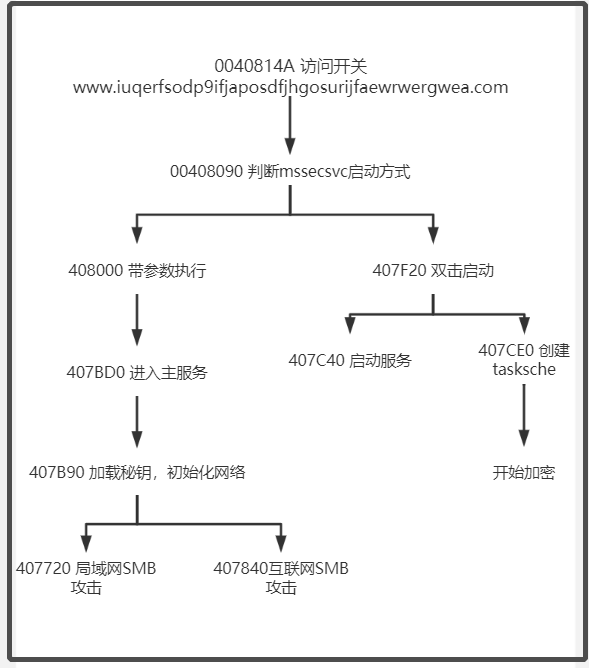

跟进此函数地址,此处将http://www.iuqerfsodp9ifjaposdfjhgosuri传入szUrl中,而后访问成功的话就返回0,程序继续往下走,进入到408090地址。

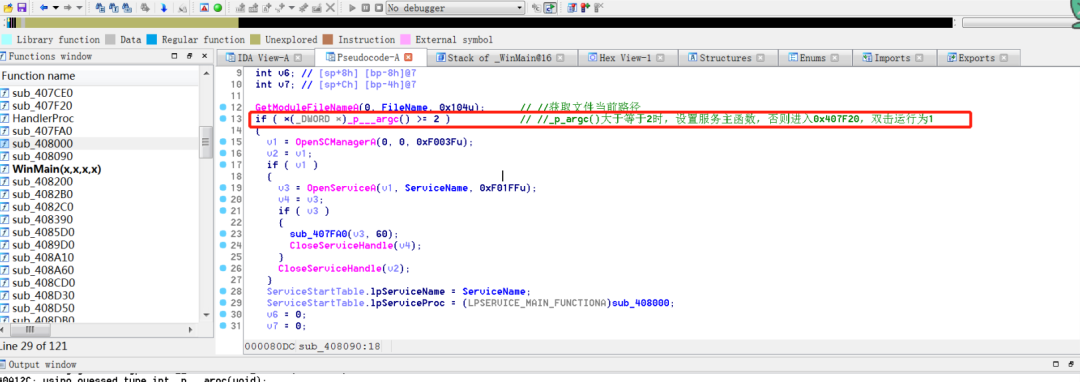

持续跟进408090寄存器地址。

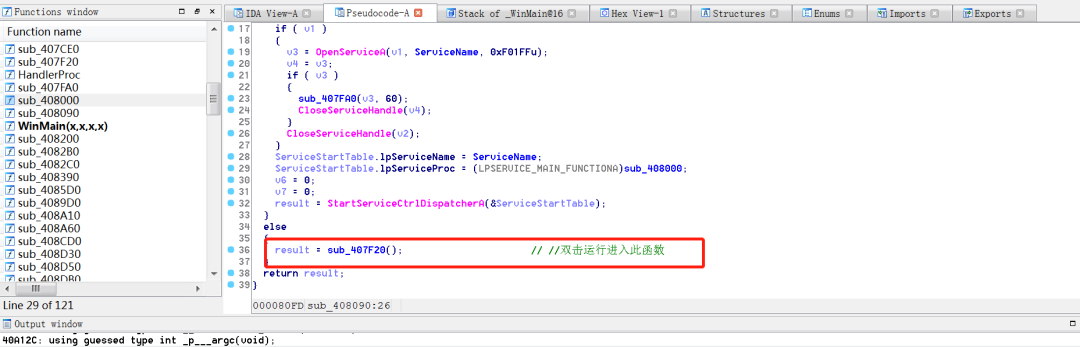

进入到sub_408090函数后,发现该函数首先判断程序是不是双击运行的,双机运行的话是就进入到407F20函数,否则就会打开服务主函数sub_408000

图 9:408090 函数1

图 10:408090 函数2

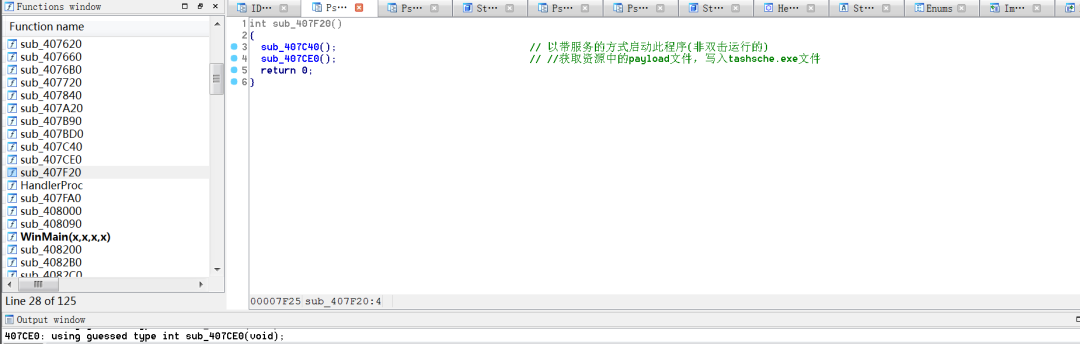

首先跟进407F20函数地址。

图 11:407F20函数

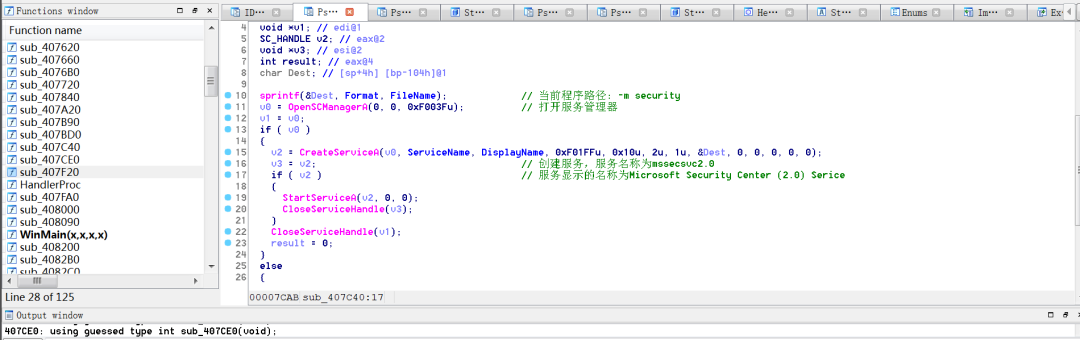

进入407C40函数,带参数执行mssecmvc恶意程序,而后打开服务器创建服务进程,更改成微软的服务名称用来躲避杀软。

图 12:407C40函数

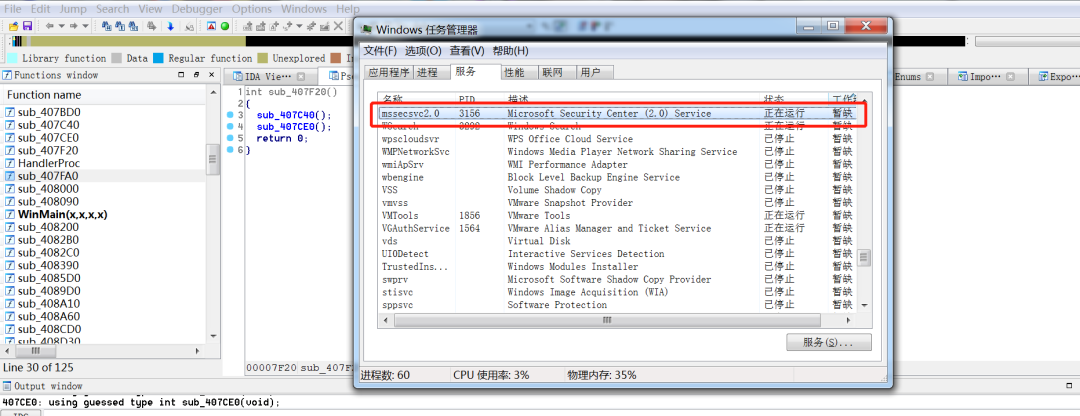

此时打开服务查看器,发现正如407C40函数所写的那样。

图 13:服务进程列表

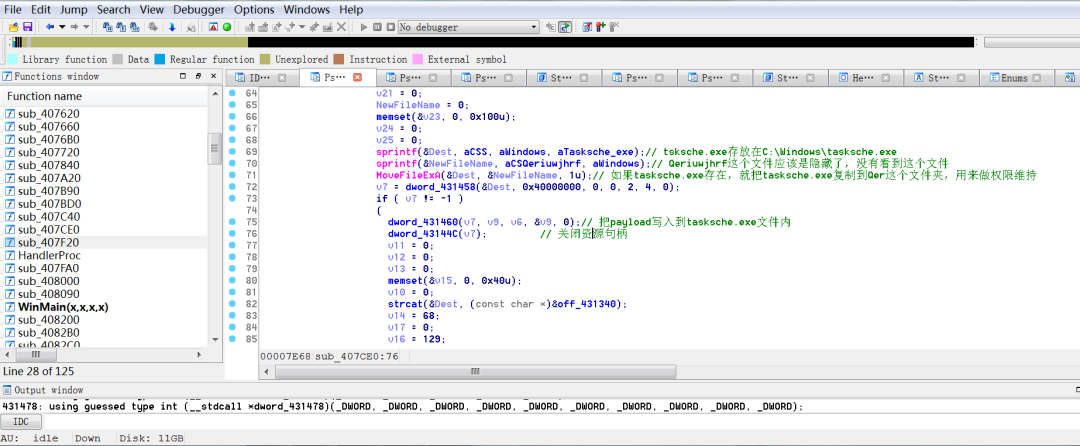

进入407CE0,该函数的目的其实是为了将tasksche.exe藏起来,复制自身到另一个文件夹内。

图 14:407CE0函数

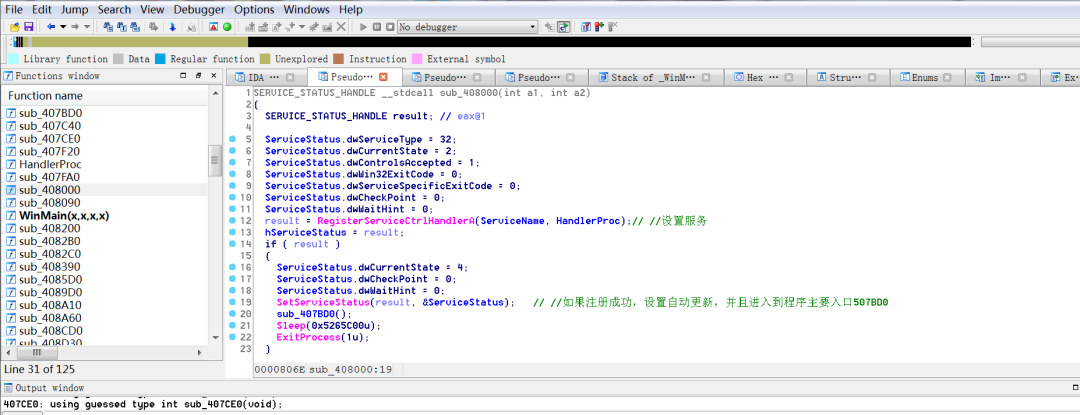

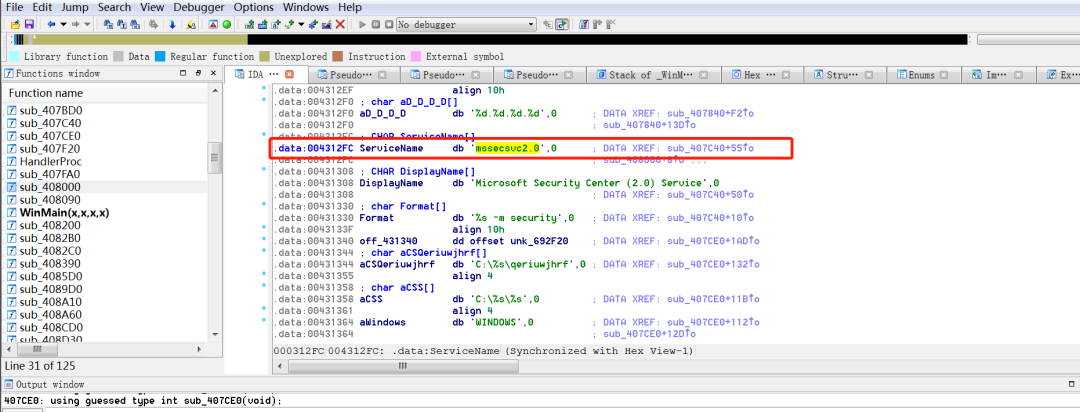

最后,如程序是正常执行的,那么此时程序会进入到408000函数内。

图 15:408000函数

如注释所示,该函数目的是注册一个服务,服务名为mssecsvc2.0,若是服务注册成功则会进入407BD0函数内。

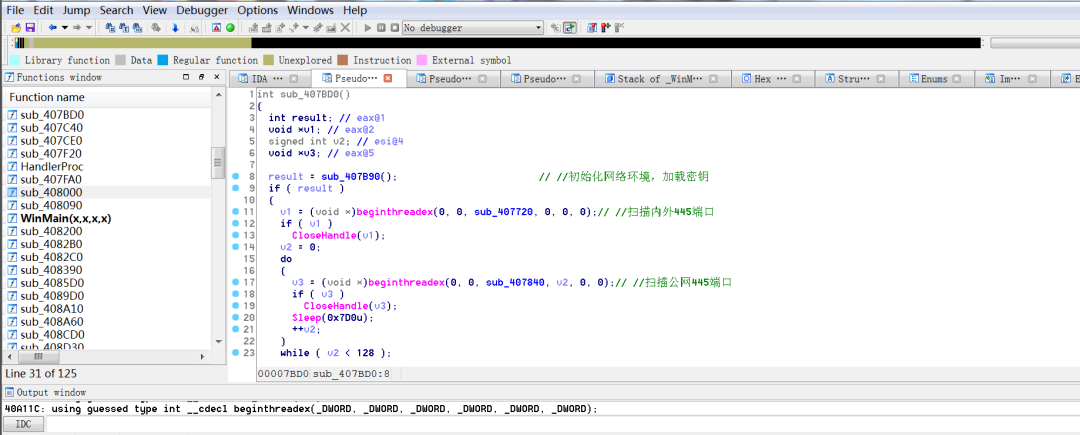

图 16:407BD0函数

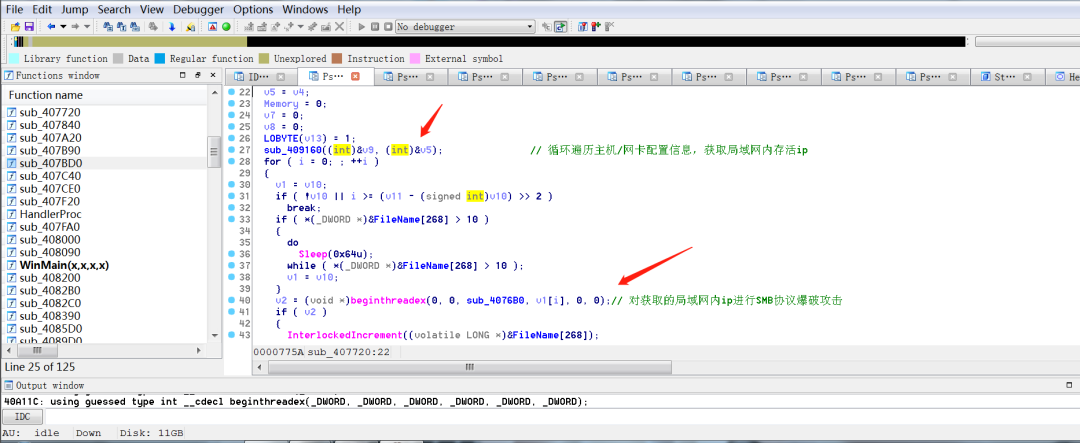

进入到407BD0函数地址,此函数首先初始化网络环境,而后开启两个进程,分别对局域网和互联网进行SMB协议漏洞攻击。

图 17:407BD0函数

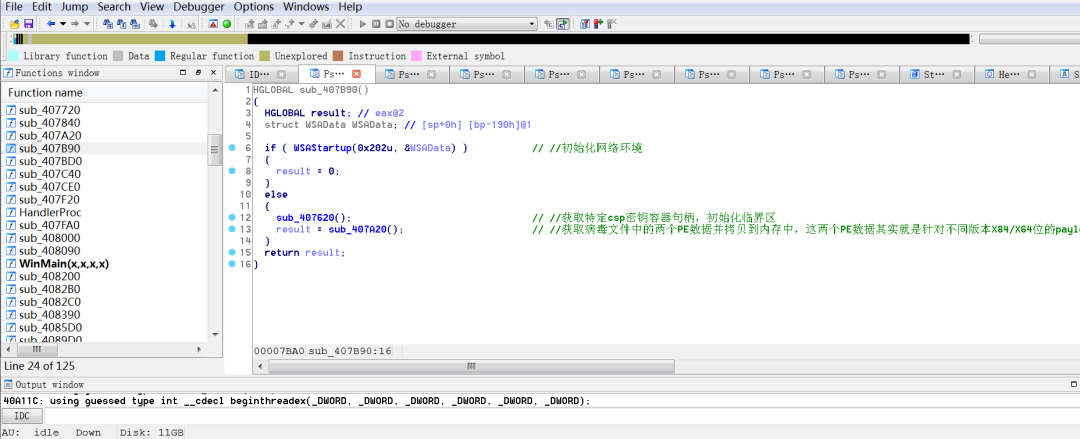

首先进入407B90函数地址,如下图所示,此函数主要功能其实就是初始化网络环境,准备加载两个PE文件。

图 18:407B90函数

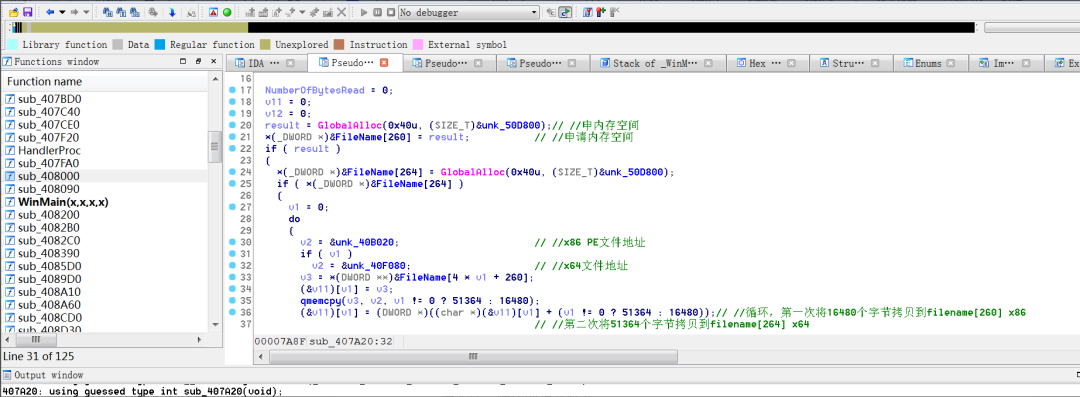

再进入407A20函数,申请两个内存空间用来存放即将要用到的payload,而后保存文件,存在的话就打开。

图 19:407A20函数

再来看一下 407720函数,此函数用来进行内网SMB协议漏洞攻击。

图 20:407720函数

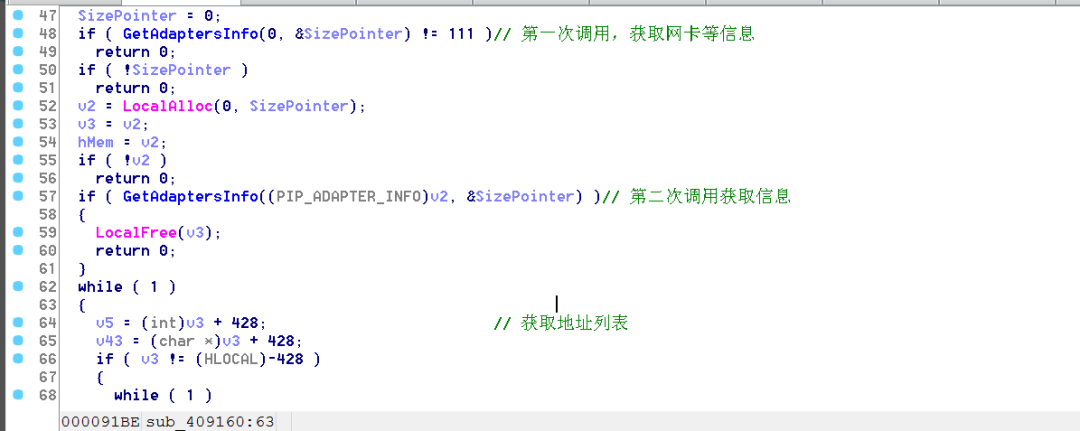

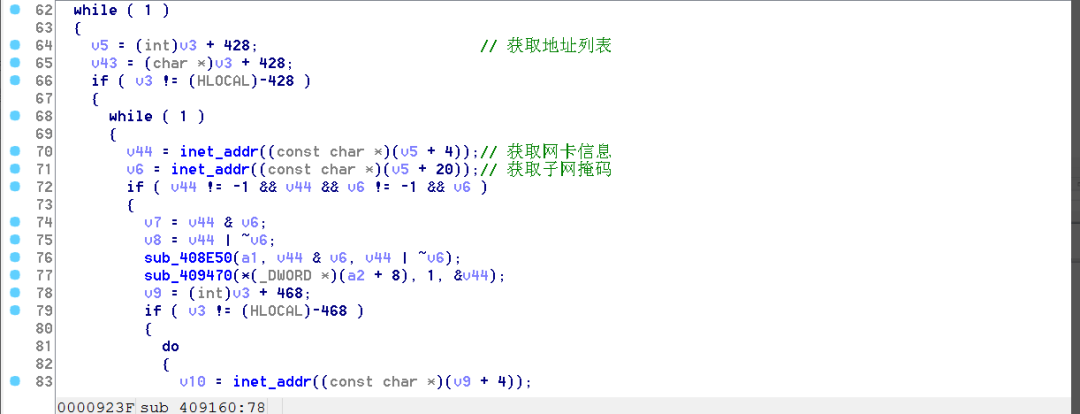

首先跟进409160函数,此函数用来获取网卡信息。

图 21:409160函数1

图 22:409160函数2

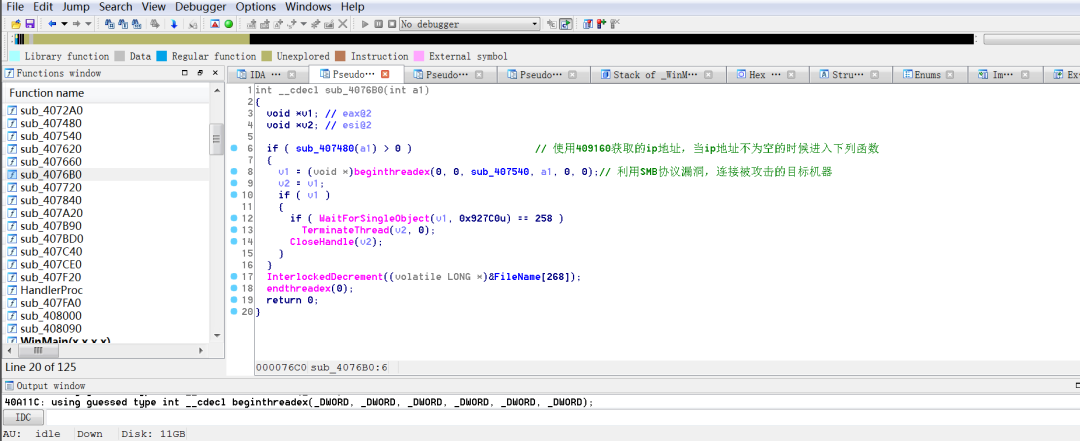

4076B0函数利用SMB协议漏洞连接局域网目标机器。

图 23:4076B0函数

由此,我们得出如下结论:

图 24:病毒样本行为简图

5.Wannacry蠕虫病毒快速排查

Wannacry蠕虫病毒具有较强的特征,所以无论是安装常规的杀毒软件或者是根据病毒名字排查都是可以查到的,那么如果服务器被攻击了,应该如何快速的排查都有哪些机器被攻击呢?

大多数厂区的服务器都是缺乏安全设备的,而杀毒软件只能查看自身机器是否中毒,那么应该如何通过日志排查到已经受损的机器从而减少工作难度呢?

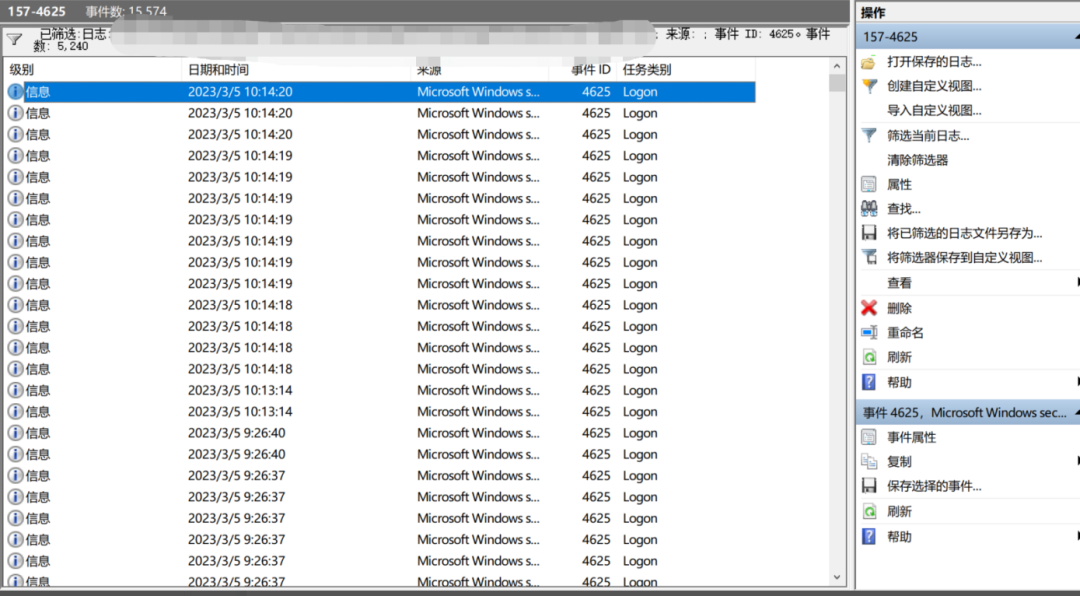

上文说到,Wannacry蠕虫病毒会通过SMB漏洞进行攻击,那么此时可以通过排查系统安全日志,锁定4625事件来判断登录失败事件,这个登录失败事件其实就记载了局域网其他机器对本机器访问情况。

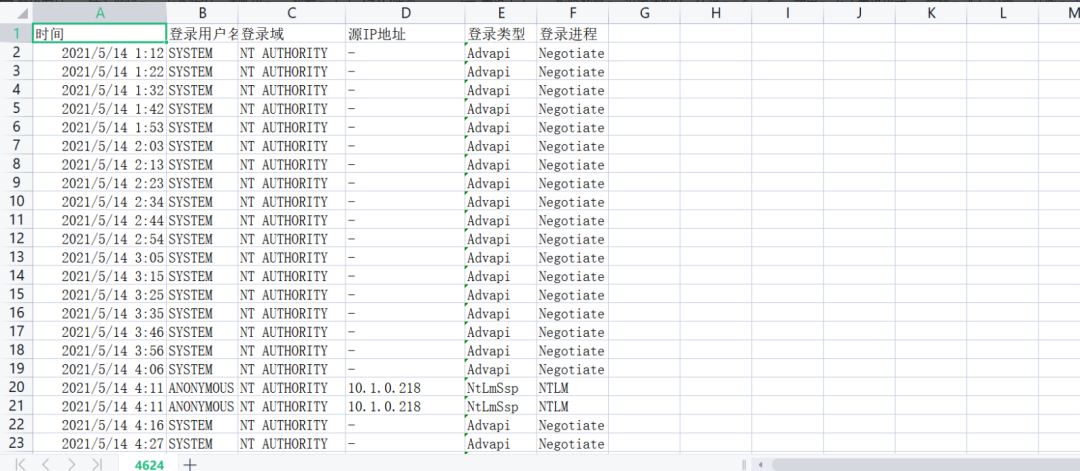

图 25:日志详情

而类似这种很明显可以看出来是自动化攻击的结果,那么凡是对本机器进行爆破的设备是不是都不能排除已经被植入病毒了呢?

但是若是日志记录过多,逐条人工审计也是不现实的,这个时候就需要借助自动化攻击了。

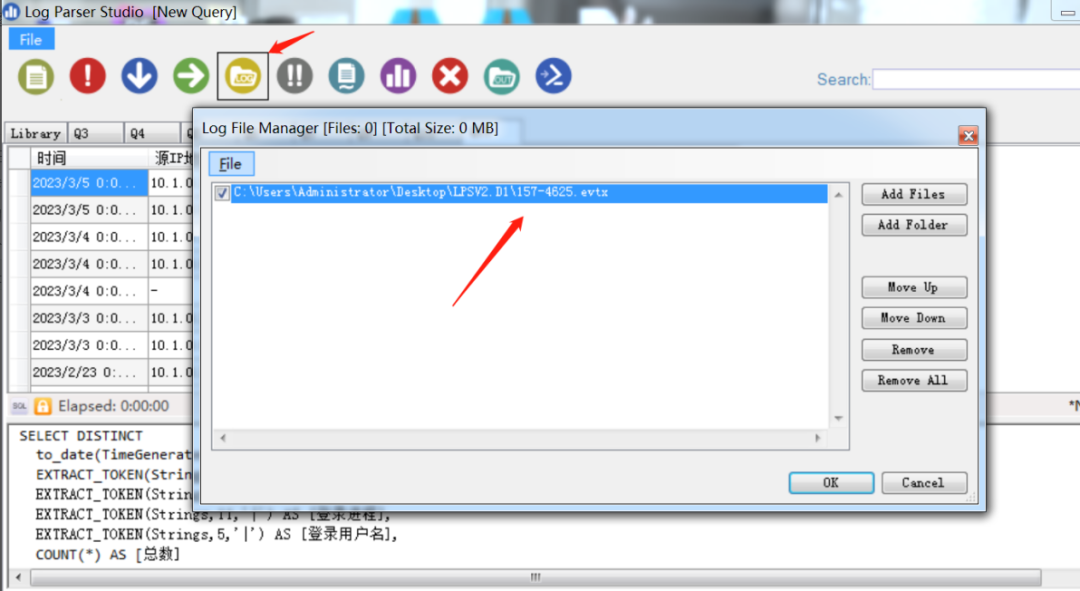

Log Parser Studio ,这是一款图形化日志分析工具,我们只需要用到几条简单的SQL语句即可快速筛选我们想要的内容。

首先将系统日志导入到工具内。

图 26: 加载日志文件

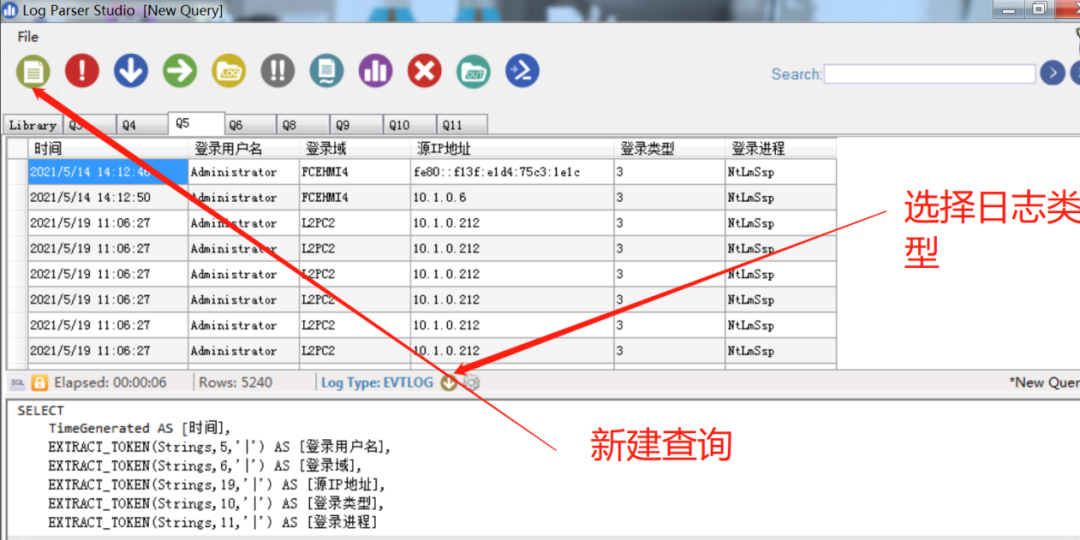

而后新建一个查询窗口,修改日志类型,输入sql语句。

SELECT

TimeGenerated AS [时间],

EXTRACT_TOKEN(Strings,5,'|') AS [登录用户名],

EXTRACT_TOKEN(Strings,6,'|') AS [登录域],

EXTRACT_TOKEN(Strings,19,'|') AS [源IP地址],

EXTRACT_TOKEN(Strings,10,'|') AS [登录类型],

EXTRACT_TOKEN(Strings,11,'|') AS [登录进程]

FROM

C:\Users\Administrator\Desktop\LPSV2.D1\157-4625.evtx

WHERE

EventID=4625

此SQL语句可以获取所有的4624登录失败日志,筛选出爆破的时间、爆破的用户名、登录域、源IP地址、登录类型、登录进程信息;我们着重关注登录类型为3,登录进程为Ntlmssp的,这个进程其实就是445/3389爆破的记录。图 26: 加载日志文件

而后新建一个查询窗口,修改日志类型,输入sql语句。

SELECT

TimeGenerated AS [时间],

EXTRACT_TOKEN(Strings,5,'|') AS [登录用户名],

EXTRACT_TOKEN(Strings,6,'|') AS [登录域],

EXTRACT_TOKEN(Strings,19,'|') AS [源IP地址],

EXTRACT_TOKEN(Strings,10,'|') AS [登录类型],

EXTRACT_TOKEN(Strings,11,'|') AS [登录进程]

FROM

C:\Users\Administrator\Desktop\LPSV2.D1\157-4625.evtx

WHERE

EventID=4625

此SQL语句可以获取所有的4624登录失败日志,筛选出爆破的时间、爆破的用户名、登录域、源IP地址、登录类型、登录进程信息;我们着重关注登录类型为3,登录进程为Ntlmssp的,这个进程其实就是445/3389爆破的记录。

图 27:选择日志类型

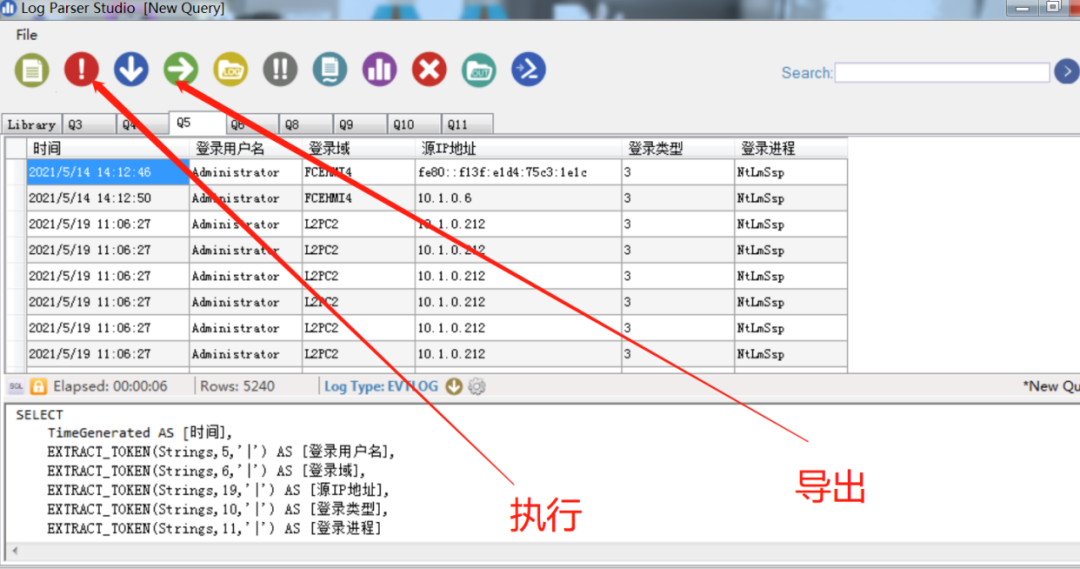

点击红色感叹号执行,而后将结果导出到表格里,这样更方便后期的观察。

图 28:导出结果

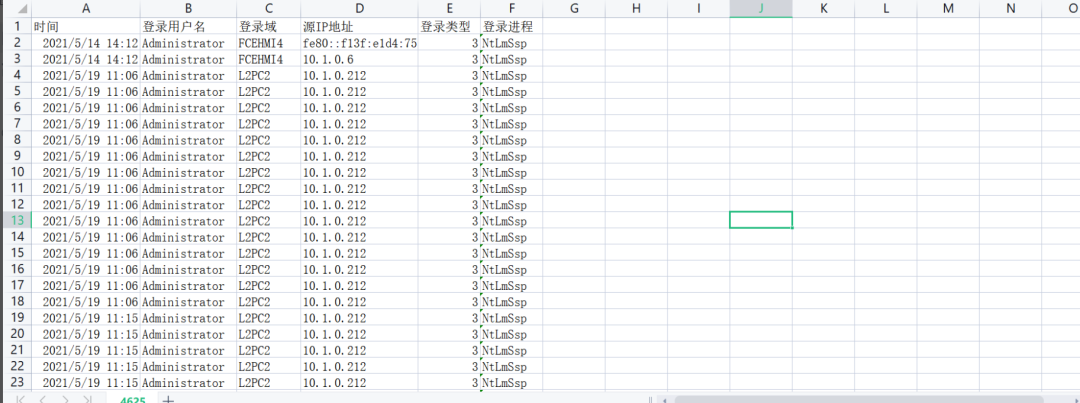

导出结果如下图所示:

图 29:效果展示

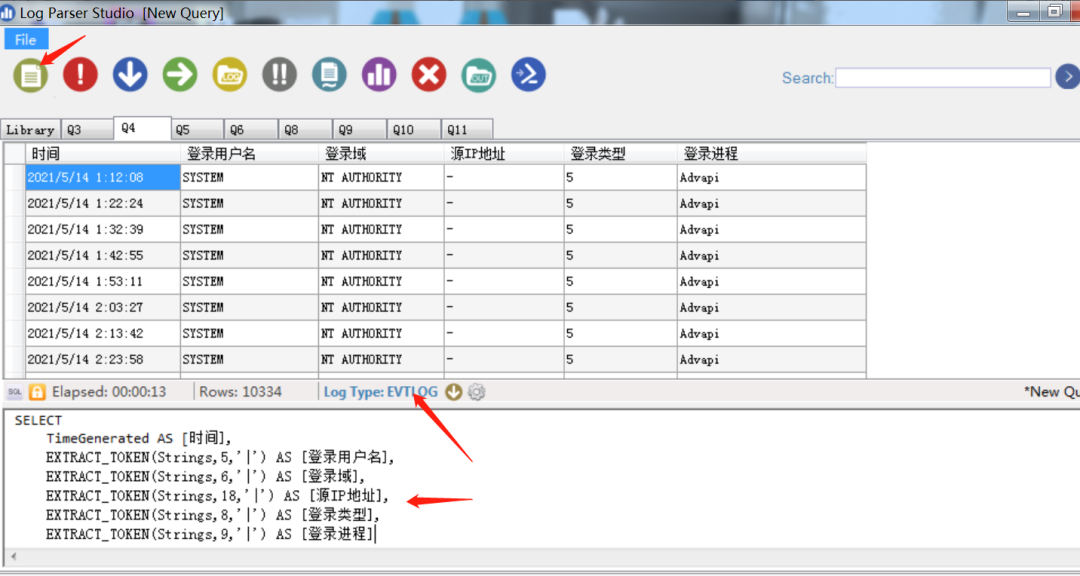

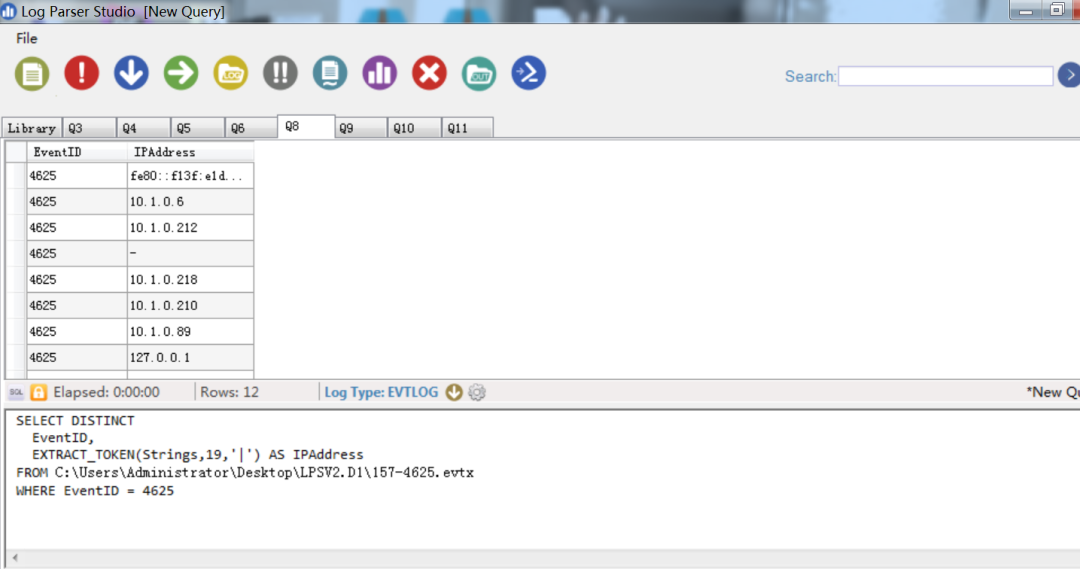

以此类推,导出4624结果

SELECT

TimeGenerated AS [时间],

EXTRACT_TOKEN(Strings,5,'|') AS [登录用户名],

EXTRACT_TOKEN(Strings,6,'|') AS [登录域],

EXTRACT_TOKEN(Strings,18,'|') AS [源IP地址],

EXTRACT_TOKEN(Strings,8,'|') AS [登录类型],

EXTRACT_TOKEN(Strings,9,'|') AS [登录进程]

FROM

C:\Users\Administrator\Desktop\LPSV2.D1\157-4625.evtx

WHERE

EventID=4624

图 30:输入查询语句

看一下导出结果:

图 31:效果展示

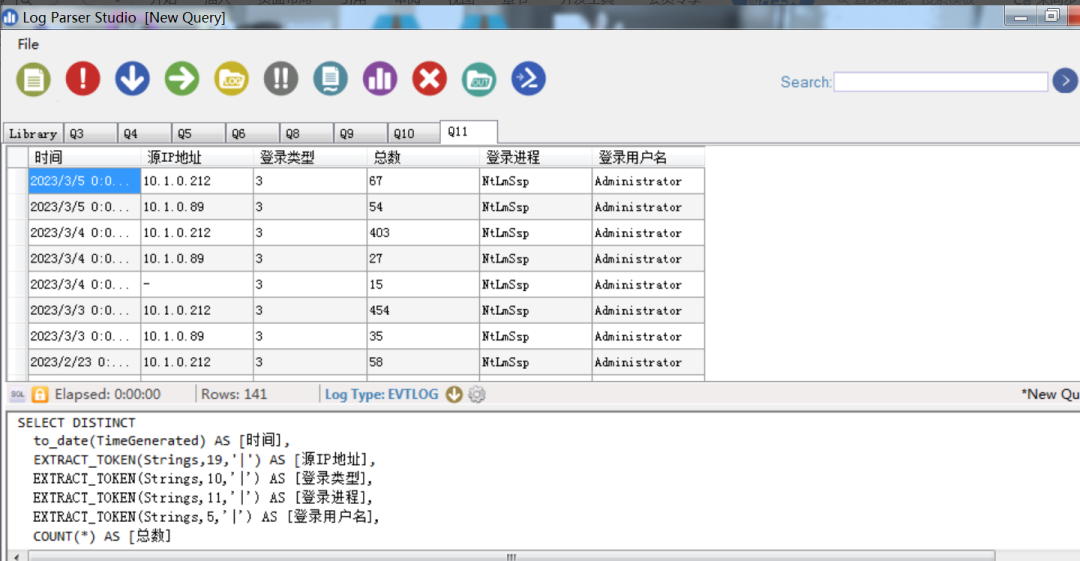

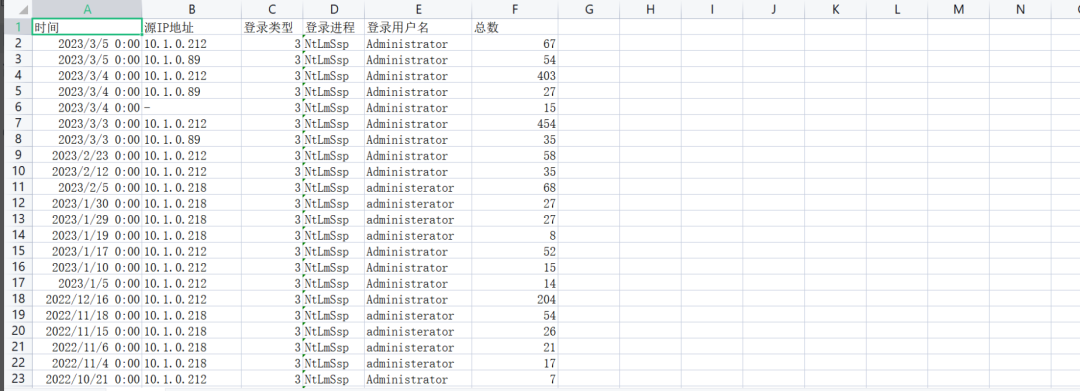

完成这些操作后仍然有很多重复的记录,此时可以继续优化,只排查每天各个IP攻击的总数即可。

SELECT DISTINCT

to_date(TimeGenerated) AS [时间],

EXTRACT_TOKEN(Strings,19,'|') AS [源IP地址],

EXTRACT_TOKEN(Strings,10,'|') AS [登录类型],

EXTRACT_TOKEN(Strings,11,'|') AS [登录进程],

EXTRACT_TOKEN(Strings,5,'|') AS [登录用户名],

COUNT(*) AS [总数]

FROM C:\Users\Administrator\Desktop\LPSV2.D1\157-4625.evtx

WHERE EventID = 4625

GROUP BY

to_date(TimeGenerated), EXTRACT_TOKEN(Strings,19,'|') ,EXTRACT_TOKEN(Strings,10,'|') , EXTRACT_TOKEN(Strings,11,'|'), EXTRACT_TOKEN(Strings,5,'|')

HAVING

COUNT(*) > 5

ORDER BY

to_date(TimeGenerated), COUNT(*) DESC

图 32:输入查询语句

图 33:效果展示

只筛选4625的源IP地址,获取所有对本机进行爆破的机器,去重重复项后,后期直接排查这些机器即可。

SELECT DISTINCT EventID, EXTRACT_TOKEN(Strings,19,'|') AS IPAddressFROM C:\Users\Administrator\Desktop\LPSV2.D1\157-4625.evtxWHERE EventID = 4625

6.应急措施和防御建议

Wannacry蠕虫病毒事件给全球范围内的企业、机构和用户带来了巨大的经济损失和信息安全威胁,对于遭受攻击的企业和机构来说,采取及时有效的应对措施和加强防御是至关重要的。

长扬科技安全研究院建议采取以下措施和防御建议:

1. 安装并及时更新最新的安全补丁:MS17-010是WannaCry蠕虫病毒的攻击利用漏洞之一,建议用户及时安装并更新最新的安全补丁来修复该漏洞,防止病毒攻击。同时,也需要定期更新其他的系统补丁和安全更新。

2. 禁用SMBv1协议:SMBv1是WannaCry蠕虫病毒的攻击利用协议之一,建议用户在不影响正常业务的情况下,禁用SMBv1协议,以减少攻击面和防范漏洞攻击。

3. 安装杀毒软件和防火墙:及时安装并更新最新的杀毒软件和防火墙,可以有效防范病毒攻击和外部攻击,保护系统的安全性。

4. 加强账户管理和访问控制:加强账户管理和访问控制,设置强密码,避免使用弱口令,限制用户的权限和访问范围,可以减少攻击面和提高系统的安全性。

5. 备份重要数据和系统:定期备份重要的数据和系统,避免数据丢失和系统损坏,同时也方便系统恢复和应对病毒攻击。

6. 建立应急响应机制:建立应急响应机制,定期演练,提高应急响应的能力和效率,可以及时应对各种安全事件和威胁。

MS-17010不同版本的补丁编号,补丁地址:

1. Windows Vista (SP2):KB4012598,

https://www.microsoft.com/en-us/download/details.aspx?id=54850

2. Windows Server 2008 (SP2):KB4012598,

https://www.microsoft.com/en-us/download/details.aspx?id=54850

3. Windows 7 (SP1):KB4012212,

https://www.microsoft.com/en-us/download/details.aspx?id=55245

4. Windows Server 2008 R2 (SP1):KB4012212,

https://www.microsoft.com/en-us/download/details.aspx?id=55245

5. Windows Server 2012:KB4012214,

https://www.microsoft.com/en-us/download/details.aspx?id=55245

6. Windows Server 2012 R2:KB4012213,

https://www.microsoft.com/en-us/download/details.aspx?id=55245

7. Windows Server 2016:KB4013429,

https://www.microsoft.com/en-us/download/details.aspx?id=54853

对WannaCry病毒进行样本分析有助于我们对这类病毒在工作原理、传播方式及其破坏性和危害性方面有一个更深入的了解。WannaCry的传播速度快、影响范围广泛,因此,我们应该在工作中时刻保持警惕,并通过安装补丁、备份重要数据、使用安全软件等安全管理措施,来保护我们的计算机和网络安全。