网络安全的 “隐形侦探”:被动资产识别让安全运营“主动”起来

在网络安全领域,资产识别是构建有效防护体系的基础。通过识别网络中的设备类型、操作系统版本等信息,能够为风险评估和防御策略制定提供关键依据。传统资产识别往往采用主动扫描方式,如Nmap发送探测包,但此类方法容易被安全系统检测并触发告警。而被动资产识别则如同无声的侦探,在持续监听中捕捉网络流量的细微特征,帮助用户全面掌握网络资产状况。本文将探讨被动资产识别技术 —— 一种更为隐秘、高效的识别方式,它不主动发送探测数据,而是通过分析网络流量中既有的协议特征,基于“指纹”比对实现对资产类型的精准识别。

01 为什么选择被动资产识别

在网络攻防中,主动扫描就像“敲门问路”,容易暴露意图。被动识别则像“静默监听”,通过解析网络中已传输的数据包,在不干扰业务运行的前提下,隐蔽地完成资产发现与识别。

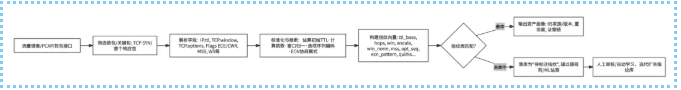

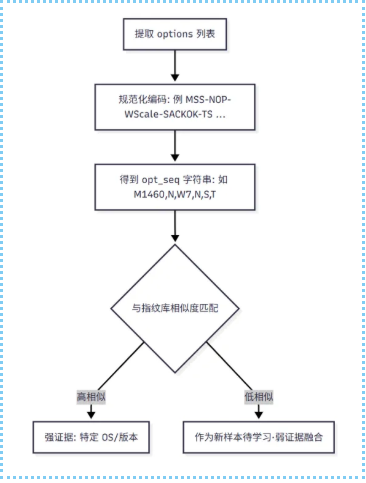

被动资产识别技术工作流程示意图

相比主动识别,被动识别具有以下突出优势:

无感知零干扰:无需发送任何数据包,有效规避防火墙、入侵检测系统等安全设备的告警。

持续实时监控:可无缝集成至流量探针或监控平台,实现对网络资产的持续发现与更新。

保障工控设备业务连续:不会干扰工控网络流量,不会因异常报文导致PLC停机、控制器切换或传感器误报,可有效保障业务及生产连续性。

安全的扫描行为:针对工控设备(如PLC、DCS控制器)普遍存在的固件老旧、补丁更新困难等问题,主动扫描易因持续占用系统资源而干扰生产业务。在此类场景下,被动识别因其无干扰、可持续的特点,成为更可行且必要的安全手段。

易发现特定设备:被动识别具备持续运行能力,能够有效发现临时上线、周期性连接或仅在特定事件中触发的设备,这类动态资产往往难以被周期性的主动扫描所捕捉。

被动识别技术的核心原理在于,不同操作系统及应用程序在实现TCP/IP协议时存在细微差异,这些差异体现在IP、TCP等协议头的各类字段中。系统通过内置的指纹库,对捕获流量进行实时解析与匹配,从而识别目标设备的操作系统类型、应用软件乃至具体版本。

02 基于 TCP/IP 协议簇的资产识别

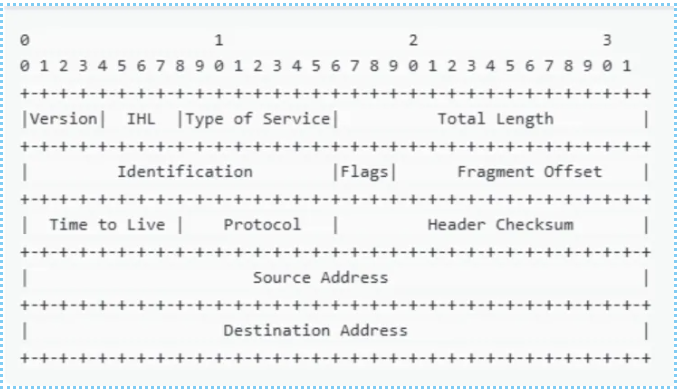

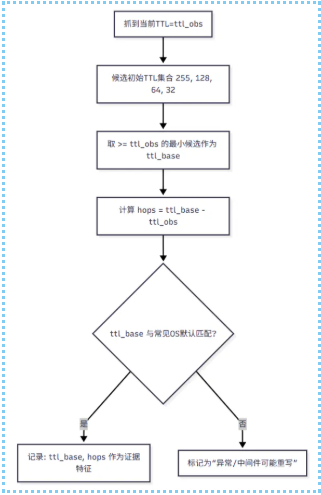

(一)IP 包的生存时间

TTL(Time To Live)是IP头部中用于限制数据包生存周期的一个8位字段。每经过一个路由器,TTL减1,当减到0时包被丢弃,由此防止其无限循环。不同操作系统在初始化TTL值时具有典型特征: Windows 系统常设为 128,Linux 系统多为 64,一些网络设备可能设置为 255 等。

通过分析捕获数据包的TTL值,可结合路由跳数推算出初始TTL,进而对资产的操作系统类型进行初步判断。例如,如果捕获的TTL是60,很可能是从Linux主机(初始64)经过4跳路由到达的。

IP包生存时间(TTL)结构图

如下图所示,不同操作系统的IP报文头有不同的数值,基于这种差异可以识别不同网络资产,有针对性的进行加固预防。

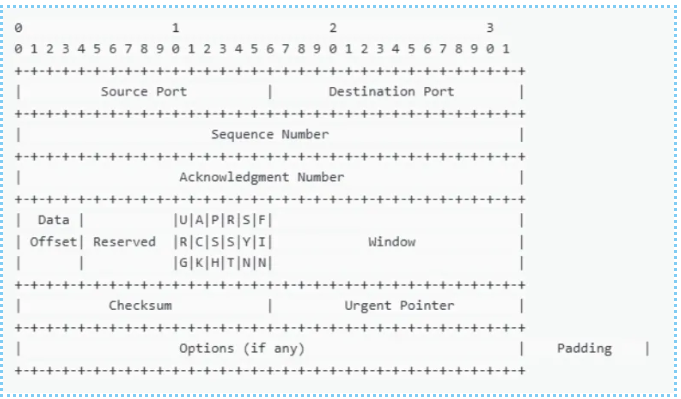

(二)TCP 报文的窗口大小

TCP窗口大小(Window Size)位于TCP头中,表示接收方缓冲区可用空间,是TCP 协议中用于流量控制的重要字段。不同操作系统在TCP窗口的默认设置上具有可区分的模式,例如Windows系统通常为8192或16384的倍数,Linux系统则常基于MTU设置为1460的倍数,macOS可能使用32768等值。通过分析 TCP 报文的窗口大小并结合其他协议特征,可进一步提高资产识别的准确性。

TCP窗口大小结构图

可参考如下思维图使用TCP报文头的窗口识别资产。

(三)TCP 报文的选择项

TCP选项(Options)位于TCP头可选部分,用于扩展功能,如MSS(Maximum Segment Size)、SACK(Selective Acknowledgment)、Timestamp等。不同的操作系统在 TCP 选项的设置和排列顺序上也有明显的差异,这是被动识别资产类型的重要依据之一。

Linux:MSS, Timestamp, NOP, Window Scale, SACK Permitted

Windows:MSS, NOP, Window Scale, NOP, NOP,SACK Permitted

解析选项序列作为“签名”。例如,选项“M1460,N,W6,N,S”可能匹配特定Linux版本。Windows 系统的 TCP 选项可能会包含特定的 MSS 值和选项排列顺序,而 Linux 系统则可能有不同的设置。通过捕获网络流量,然后提取 IP 包的 TTL 值、TCP 报文的窗口大小和选择项等信息,将这些信息与内置特征库进行比对,最后得出资产类型的识别结果。

03 基于 ECN 包拥塞控制指标的资产识别

ECN(Explicit Congestion Notification,显式拥塞通知)是 TCP 协议中用于通知网络拥塞情况的机制。它通过 TCP 报文中的CWR(Congestion Window Reduced,发送方确认收到ECE,减小窗口)和 ECE(ECN-Echo,ECN 回显,接收方反馈拥塞)标志位来实现。不同操作系统对ECN的支持不同:

现代Linux:支持ECN,默认启用。

老Windows:可能不支持或禁用。

IOS:特定版本启用ECE但不CWR。

不同的操作系统和 TCP 协议栈在处理 ECN 包时的行为存在差异,通过分析 tcp.flags.cwr 和 tcp.flags.ece 标志位的出现情况和组合方式,可以了解发送方对网络拥塞的响应方式,进一步辅助资产类型的判别。

04 可识别的资产类型

被动资产识别的突出优势之一,在于其精细的版本识别能力。它不仅能识别大类,往往能精确到具体的主版本、次版本,甚至小的修订版本和补丁级别。其精细度因操作系统厂商的更新策略和网络栈行为差异而不同。

Windows 系列:可区分Windows 7(RTM, SP1)、Windows 8 / 8.1、Windows 10(可识别1507, 1511, 1607等重大版本)、Windows 11及各版本Windows Server。

Linux 系列:能识别 2.4.x, 2.6.x, 3.x, 4.x, 5.x, 6.x 等内核主线版本,并能区分Ubuntu、Debian、CentOS、RHEL等不同发行版。

macOS / iOS 系列:能从macOS 10.9识别至最新版本,并区分iOS各主要版本。

Android系列:可以识别到主要版本,如 Android 8.x, 9.x, 10.x, 11.x。

被动资产识别通过分析网络栈指纹和应用层协议特征,可以推断出设备的类型,以及典型工控资产,可识别的工控设备如下:

Modbus TCP 设备:可以识别出发起请求的SCADA服务器/HMI(作为客户端)和响应请求的PLC/RTU(作为服务器)。

Siemens S7 (ISO-TSAP):可以较准确地识别出西门子S7-300/400/1200/1500系列PLC及TIA Portal等工程软件。

DNP3, IEC 104, BACnet 等:可以识别这些协议的通信模式,从而定位相应的主站、子站或控制器。

嵌入式设备:可以识别PLC、RTU、保护装置运行裁剪的VxWorks、QNX、嵌入式Linux或专有实时系统出这类“嵌入式”设备类别,初始TTL、窗口大小、MSS值组合可能指向一个特定的工控设备品牌系列。

05 以资产为核心、风险为导向的主动安全体系

被动资产识别的技术价值,不仅在于其隐蔽、精准的识别能力,更在于它能为工业环境下的安全监测与运营提供持续更新的动态资产视野。当这项能力融入检测与响应体系,它便不再仅仅是一种发现手段,更成为驱动安全运营向主动化、智能化演进的核心引擎:通过将资产信息与漏洞、威胁情报进行实时关联,系统能够自动构建风险画像,实现从“看见有什么”到“研判会怎样”的跨越,从而将安全防护的关口前移,变被动响应为主动干预。

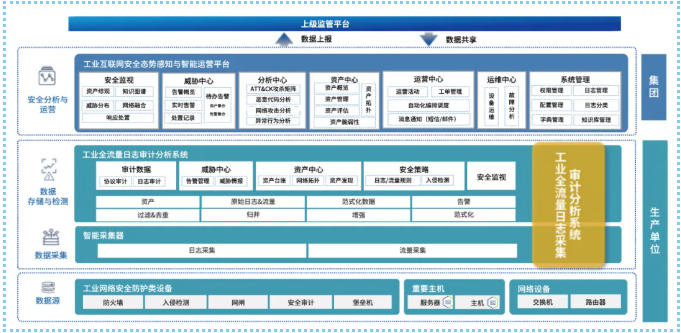

在工业互联网安全领域,长扬科技基于对工业协议、网络架构和工业场景的深入理解,将包括被动资产识别在内的多种核心检测能力深度整合于工业互联网安全态势感知平台中,致力于将资产持续发现的成果,转化为安全分析、风险管控与运营决策的可靠依据,从而帮助工业企业精准识别网络威胁,全面增强其风险评估、实时监测、智能预警及安全运营水平。

长扬科技工业互联网安全态势感知平台功能架构

全域数据融合:通过自主研发的智能采集器,实现工控网络、主机日志、全流量及第三方设备日志的多源、异构数据无损采集,并具备深度的工业协议解析能力,精准理解业务语境。

持续资产发现与画像:通过流量元数据持续学习,自动发现网络中的活跃资产,识别其类型、操作系统、服务与应用信息,并构建动态资产画像,实时更新资产台账、通讯关系与行为基线。

智能分析引擎:作为平台核心,集成了机器学习、行为分析、威胁情报关联等多种分析引擎。通过深度融合 AI大模型技术,平台对复杂、隐蔽威胁的上下文理解与推理能力显著增强,不仅能基于规则快速发现已知威胁,更能构建动态基线,精准识别未知异常和潜在风险,实现从“基于规则的告警”到“基于场景的智能预警”的跨越,将安全运营人员从海量误报中解放出来。

协同运营处置:将安全编排与自动化响应(SOAR)能力深度融入工业流程,预置大量场景化处置剧本,支持安全事件的自动化、闭环化处置,大幅提升应急响应效率。

全景态势呈现:通过多维可视化技术,为集团总部、二级公司、生产单位等不同层级的管理者,提供从全局安全风险评分、资产脆弱性分布、实时攻击态势到具体事件溯源的全景视角。

通过智能化、一体化的安全体系建设,长扬科技能够帮助客户实现有效安全资源的统一调度、风险态势的全局把握与响应流程的闭环管理,为工业企业在数字化转型过程中构建主动、弹性、可持续的安全运营能力。

06 结语

未来,长扬科技将继续深化被动资产识别技术在工业场景下的应用,致力于构建更精准的资产模型、更智能的风险预测机制与更协同的主动防御体系,推动工业网络安全从“静态防护”向“动态免疫”持续演进,为关键信息基础设施的稳定运行提供坚实保障。