罗马尼亚国家水务管理局关键信息基础设施网络攻击与安全防御战略深度调研报告

引言

在当今全球地缘政治局势动荡与网络对抗升级的背景下,针对关键信息基础设施的网络攻击已成为非对称战争的核心手段。2025年12月,罗马尼亚国家水务管理局(Administrația Națională Apele Române,简称ANAR)遭遇的勒索软件攻击,不仅是该国水资源管理史上最严峻的挑战,也是欧洲关键信息基础设施面临日益严峻的网络威胁的缩影。

此次攻击通过利用合法的系统工具实现恶意加密,标志着攻击手段从传统的专用恶意软件向“利用现成工具”策略的重大转变。本文将对该事件进行深度解析,结合罗马尼亚国家层面的防御体系与法规框架,深入探讨水资源管理机构在数字化转型过程中的脆弱性及其社会影响。同时结合此次攻击一、2025年12月A NAR勒索软件攻击事件详述事件防范于未然,提出当下结合AI大模型方式进行如何预防并将危害影响最小化处理。

一、2025年12月ANAR勒索软件攻击事件详述

1.1 事件起因与官方通报

2025年12月20日,罗马尼亚国家网络安全局(DNSC)收到关于国家水务管理局IT基础设施发生重大故障的紧急报告。随后进行的初步法证分析证实,这是一场精心策划的勒索软件攻击。攻击者精准选择了周末防御薄弱期进行渗透,并在12月21日形成了全国性的业务中断。

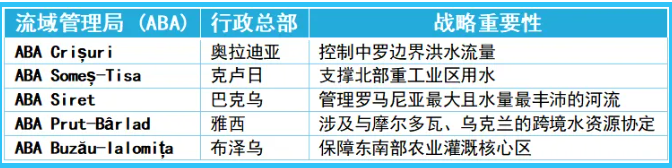

根据DNSC在12月21日及22日发布的正式通告,攻击波及了ANAR总部以及全国11个流域管理局中的10个。这一覆盖面表明攻击者已经获得了核心域管理权限,能够通过内网分发渠道进行横向移动。受灾区域包括但不限于奥拉迪亚(Oradea)、克卢日(Cluj)、雅西(Iași)、锡雷特(Siret)和布泽乌(Buzău)等关键地理节点。

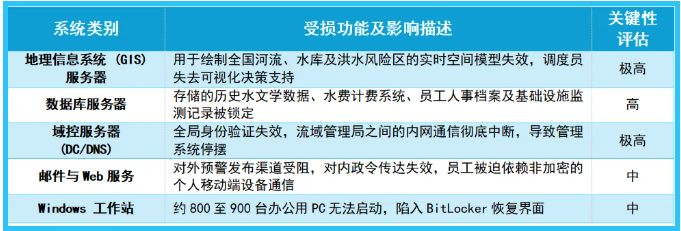

1.2 攻击规模与系统受损评估

此次攻击造成的系统破坏规模在罗马尼亚公共部门中极为罕见。统计数据显示,受损系统总量约为1000套,涵盖了IT运营的各个维度。

1.3 技术分析:BitLocker 武器化与 LOLBins 手法

本次攻击最显著的技术特征是摒弃了复杂的自制勒索软件,转而使用 Windows 内置的磁盘加密工具 BitLocker。这种策略被称为“利用现成工具”(LOLBins),在对抗现代 EDR(端点检测与响应)系统方面具有极高的成功率。

技术调查发现,攻击者可能利用了名为“ShrinkLocker”的恶意脚本。该脚本的操作流程具有高度的自动化和隐蔽性:

环境侦察: 脚本首先检查受害系统的 Windows 版本和 BitLocker 状态。

分区调整: 脚本通过重新分配硬盘空间,创建一个用于启动加密引导的新分区。

密钥篡改: 通过调用 manage-bde 命令,攻击者生成了由其控制的 48 位恢复密钥,并禁用了原有的保护器。

强制启动: 修改引导配置数据(BCD),使系统在下次重启时强制要求输入恢复密钥。

由于 BitLocker 是系统信任的合法组件,传统的特征码监测无法拦截此类行为。这种攻击方式不仅规避了安全软件的检测,还利用了受害者自身的安全功能来对抗受害者,极大地增加了修复成本。

二、威胁行为体画像与社交媒体舆论监测

2.1 潜在攻击者与地缘政治动机

截至2025年12月底,尚无任何勒索软件组织(如 LockBit 或 ALPHV)公开发布对 ANAR 的赎金申明。然而,这种“无名”的攻击方式往往更符合地缘政治驱动的破坏性行动特征,而非纯粹的经济犯罪。

国际情报机构(包括 CISA、FBI 和 NSA)在2025年12月初发布的警告中指出,亲俄罗斯的黑客行动主义团体正以前所未有的频率锁定北约东翼的关键信息基础设施。

Z-Pentest 与 Sector16: 频繁针对欧洲水利设施进行实验性攻击。

NoName057(16): 以大规模 DDoS 攻击掩护其深度渗透尝试。

Cyber Army of Russia Reborn (CARR): 曾在2024年对丹麦水务公司发动破坏性实验,其手法与本次 ANAR 事件中表现出的系统性瘫痪逻辑高度相似。

2.2 勒索诉求与官方回应策略

攻击者留下的勒索信要求 ANAR 必须在 7 天内建立联系。DNSC 的官方态度非常坚决:严禁支付任何赎金。其核心逻辑在于,支付赎金不仅无法保证数据的完整恢复,还会将罗马尼亚的关键基础设施运营者标记为“软目标”,从而招致后续更多攻击。

对 OT 安全的普遍焦虑: 尽管官方强调 OT 未受影响,但舆论普遍担心,若下一次攻击针对 SCADA 通信协议,流域管理局是否具备手动操作水坝的能力。

三、为什么担心OT受影响

ANAR 是一个垂直管理的国家级机构,总部位于布加勒斯特,主要职能包括水资源的分配、水质监测、防洪工程的管理以及跨界水权的外交协调。

其核心行政架构由 11 个流域管理局组成,这些局按自然地理水系分布,具有极高的运营自主权。

3.1 关键信息基础设施:从 IT 到 OT 的依赖性

ANAR 的管理效能建立在高度数字化的系统之上。其运营技术(OT)环境主要包括水库调度系统、自动闸门控制、泵站传感器网络以及实时洪水预警平台。

WATMAN 项目的作用:WATMAN 是罗马尼亚水资源管理现代化的旗舰项目,旨在通过建设决策支持系统(DSS)实现洪水预报的自动化。该项目整合了各流域的 SCADA 数据,并将其上传至总部进行汇总。在本次攻击中,虽然前端的执行机构(闸门、水泵)未被篡改,但总部的决策支持层级由于 IT 系统的瘫痪而完全失效,导致水务管理回退到了原始的无线电调度模式。

罗马尼亚近年来在 欧盟PNRR 资金的推动下,对水利设施进行了大规模的 IoT 改装。传感器、自动闸门和远程遥测设备的普及极大地提高了管理效率,但也呈几何倍数扩大了攻击面。ANAR 的案例表明,当一个原本依赖物理隔离的机构迅速转向云端和集成平台时,其管理层的安全意识和技术储备未能同步跟进。

四、水资源管理领域 OT 攻击的社会影响分析

4.1 洪水风险与防洪体系瘫痪

罗马尼亚是欧洲受洪水威胁最严重的国家之一。ANAR 负责维护数千公里的堤防和数百座大坝。一旦 OT 系统遭遇勒索软件攻击(如 PLC 控制器被锁定或 HMI 界面被恶意篡改),其后果将直接体现为人员伤亡。

以 ABA Siret (锡雷特流域) 为例,该流域覆盖人口约 250 万。锡雷特河拥有罗马尼亚最高的多年平均流量(220 m3/s)。

模拟场景: 若攻击者锁定其水库群的泄洪闸门控制系统,在特大暴雨期间无法及时泄洪,可能导致大坝发生漫顶风险,受灾规模将覆盖整个罗马尼亚东部地区。

4.2 城镇饮用水安全与工业停产

ABA Prut-Bârlad (普鲁特流域) 保障着雅西等重要城市的用水需求,该区域人口密度在东部最高。普鲁特流域服务人口超过 220 万。

影响规模: 如果控制水处理流程的 OT 系统被关闭,雅西市、加拉茨市的集中供水系统将面临瘫痪。统计显示,在 Siret 流域,约 37.4% 的人口依赖集中供水,而在城市地区这一比例高达 81.85%。一旦系统中断超过 48 小时,将引发严重的社会恐慌和公共卫生风险。

4.3 跨界政治冲突风险

罗马尼亚的主要河流多为跨界水系。例如,普鲁特河是摩尔多瓦和乌克兰的边界,而锡雷特河上游在乌克兰境内。

责任风险: 如果 ANAR 的信息系统故障导致无法向邻国发送准确的洪水预警,或者由于 OT 故障导致跨境大坝开闸失控,将违反欧盟《水框架指令》及相关国际公约,引发外交争端。

五、自主可控:基于国产工控智能体的防入侵方案

针对 ANAR 案例中“合法工具被恶意利用”以及“IT 沦陷威胁 OT”的痛点,映射到国内工业网络结构。引入国产化“工控高级威胁狩猎智能体”。该方案强调自主可控与深度隔离。

5.1 核心部署位置:OT 边界隔离区

为了实现 IT 与 OT 的有效风险隔离,智能体不应部署在业务网,而应战略性地部署在生产监控层(Level 2)与厂站管理层(Level 3)的结合部:

物理/逻辑强隔离点: 部署在工业防火墙或网闸的后方(靠 OT 侧)。它作为最后一线“智慧哨兵”,对所有跨网指令进行审讯。

核心控制环路: 在流域管理局的 SCADA 中心交换机镜像口部署流量探针。即便 IT 区域的域控被攻破,智能体也能在流量进入 PLC 执行前进行拦截。

5.2 全栈国产化:防范“内置工具武器化”

方案采用全国产化软硬件自主可控,从根源上规避 Windows/BitLocker 类工具被攻击者利用的风险:

硬件底座: 基于国产 CPU的工控级服务器,支持国密算法硬件加速。

安全内核: 运行国产自主操作系统,剔除所有不必要的系统管理工具,实现环境的极致加固。

智能引擎: 内置国内自主研发的工业大模型,其知识库专门针对 Modbus、S7、DNP3 等工控协议进行优化,不依赖外部公有云连接。

5.3 智能体核心功能实现

工业流量深度解析: 支持对水务专有协议的全量解析,识别延迟低于1ms,确保不干扰指令的实时传达。

APT 攻击链识别: 专门监测类似 ShrinkLocker 的“异常系统调用”行为。即便攻击者试图利用合法指令,智能体也能通过无监督学习算法发现其“侦察→植入”的恶意逻辑。

AI 智能风险控制: 在阻断异常指令前,AI 会先评估“对防洪/供水的影响”,输出精准阻断建议,经调度模块推送给人工审核,阻断周期控制在 10 分钟以内。

自动策略生成: AI 根据实时流量自动生成防护规则,将防护时效从“月更”提升至“日更”甚至“时更”,实现真正的韧性防御。

六、结语

罗马尼亚国家水务管理局遭遇的网络攻击,其社会影响远超传统网络安全事件。它深刻揭示了关键信息基础设施在数字化进程中面临的严峻新常态:攻击手段正从显性的恶意软件,转向隐蔽的“武器化”系统工具;攻击目标已从数据资产,深化至能够造成物理影响的工业控制环节;而攻击动机,更日益与复杂的地缘政治博弈相交织。

在工业数字化深度融合的今天,传统基于边界隔离与特征检测的防御模式已显不足。工业控制系统的安全,不仅关乎生产连续性,更直接关联公共安全、社会稳定乃至国家安全。它迫使我们必须重新审视工业网络的安全模式——从被动的威胁应对,转向主动的韧性构建;从依赖通用商业技术栈,转向发展自主可控的工业安全底座。

ANAR事件为全球所有正处于数字化转型进程中的工业领域——从能源、交通到制造——敲响了共同的警钟:在智能化时代,保障工业系统的网络安全性,即是保障实体经济的生命线。唯有通过技术、管理和战略的深度融合,构建自主可控、智能感知、纵深防御的现代工业安全体系,方能筑牢实体经济数字化转型的基石。